英语原文共 6 页,剩余内容已隐藏,支付完成后下载完整资料

基于角色的访问控制模型的时间域

摘要

随着对基于角色的访问控制(RBAC)进行了分析,基于角色的访问控制模型的时间域的概念(T-RBAC)由之提出。随着时域的增加,时间域和权限控制角色都增加了。对任务基本思想的介绍和描述形式,以及该模型的安全性分析。研究表明,它满足信息安全和规则里的最小权限原则和职责分离原则。随着T-RBAC实际应用中,它可以处理大部分的时间相关的或权威的相关问题。此外,它还提高了系统的安全性、灵活性和动态适应性,并且比仅由权限处理的系统复杂度低,因此该模型也能解决由权限引起的冲突。

关键词 :时间域,角色,访问控制,RBAC

1引言

随着计算机网络和分布式技术的不断发展,企业越来越注重信息管理和数据共享,导致数据安全成为挑战。访问控制已经成为焦点。近二十年来,研究者提出了多种访问控制模型。本文提出了一种基于时间域RBAC模型(T-RBAC)。用户角色权限由时间域控制。用户可以获得永久性授权,并且能够获得一定的时间以获得某些权限。这是一个达到时域控制极限的任务实例。控制时间域激活这些指定的访问权限,激活权限操作数据和生命周期任务的作用是时间域。当任务完成时,临时权限的激活失败。这种许可证管理适应实际工作中动态任务的特点,具有很好的适应性和完整性。是一种新的T-RBAC权限管理解决了处理任务时间的方法,提高了系统的安全性,使系统更加贴近现实世界。

2、背景及相关工作

早期的访问控制模型是一个模型是由哈里森提出的,Ruzzo和厄尔曼[ 1 ]和带-格兰特模型是由琼斯提出,随后,自主访问控制模型(DAC)和强制访问控制(MAC)模型提出了[ 2 ] - [ 4 ]。DAC策略是基于身份或组织的身份来控制其访问方法的。DAC的核心思想是,对象的所有者可以独立控制其他对象访问对象,可以自主决定是否通过其他主题或组权限。虽然思想扩展DAC许可具有良好的灵活性和可扩展性,但也存在安全问题,难以满足高安全性系统的要求。MAC是基于访问控制安全级别的对象和对象。由安全管理员级别指定的安全级别是强制性的。对象或对象可以改变属性的安全级别。Mac特性使它适合于高安全系统,但缺乏灵活性。近年来访问控制技术的研究热点集中在基于角色的访问控制(RBAC)是由Ferraiolo和库恩[ 5 ]提出的和基于任务的访问控制(TBAC)这是库恩提出的[ 6 ] - [ 8 ],但也有其他一些相关的研究,如动态的基于角色的访问控制模型[ 9 ],一个合适的管理模式,管理时间的政策变化【10】,参数化的基于角色的访问控制[ 11 ],框架采用预算意识的基于角色的访问控制(barbac)[ 12 ],添加时间特征[ 13 ] [ 14 ]或加入任务访问控制[ 15 ] [ 16 ]等在。

基于角色的访问控制的核心是将用户的访问控制转换为角色权限。用户属于某种角色,权限通过管理员的角色分配给用户,以便用户具有某些权限。

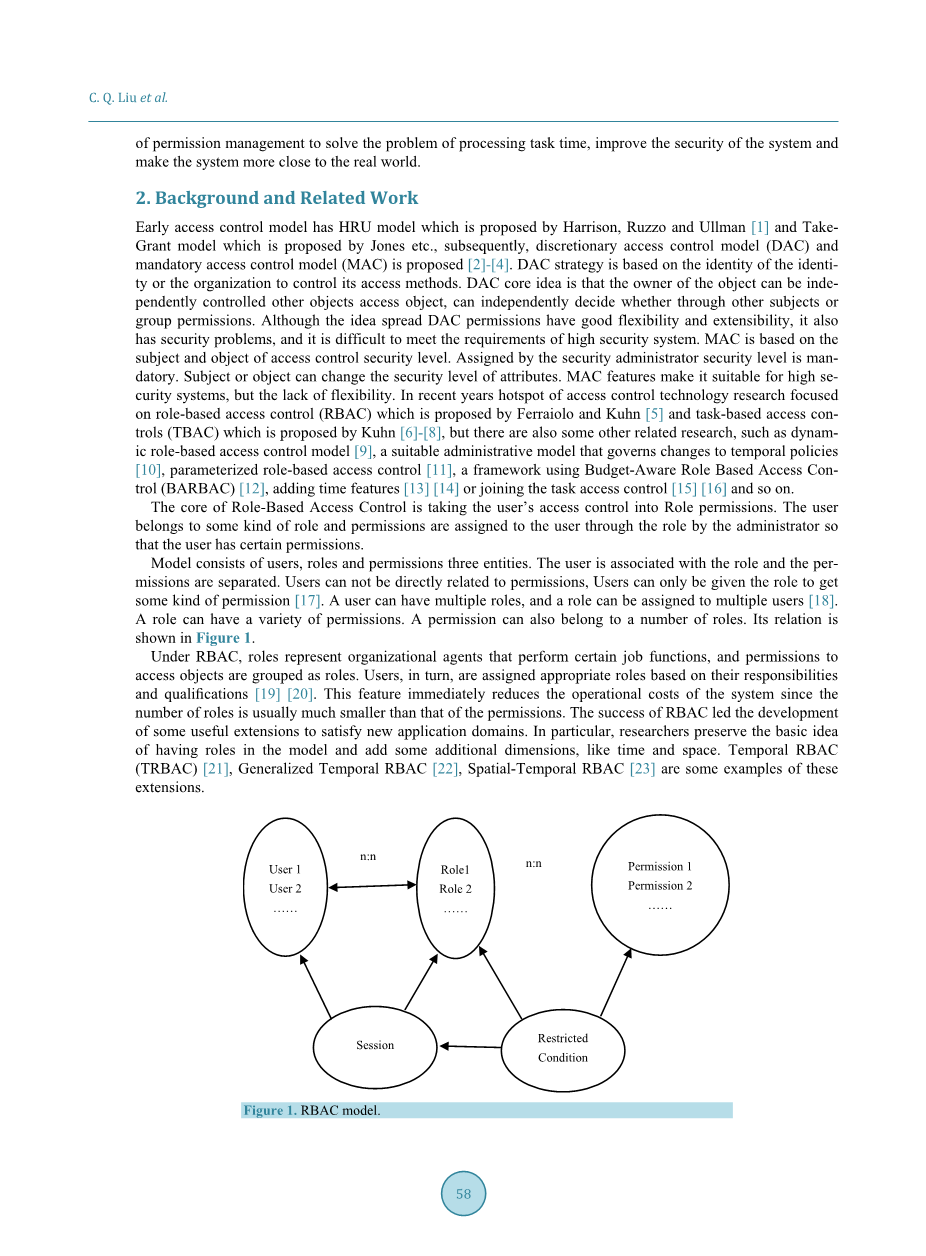

模型由用户、角色和权限三个实体组成。用户与角色关联,权限分离。用户不能直接与权限相关,用户只能被赋予角色获得某种权限[ 17 ]。用户可以有多个角色,角色可以分配给多个用户[ 18 ]。角色可以有多种权限。权限也可以属于多个角色。它的关系如图1所示。

在RBAC下,角色表示执行某些工作功能的组织代理,访问对象的权限被分组为角色。反过来,用户根据其职责和资格被分配适当的角色[ 19 ] [ 20 ]。此功能立即降低了系统的操作成本,因为角色的数量通常比权限小得多。RBAC的成功导致了一些有用的扩展的开发,以满足新的应用领域。特别是,研究人员保留了在模型中扮演角色的基本思想,并添加了一些额外的维度,如时间和空间。时态RBAC(TRBAC)[ 21 ],广义时空RBAC [ 22 ],[ 23 ]时空RBAC是一些扩展的例子。

3、基于时间域的访问控制的作用

在实际应用中,由于管理的需要,通过角色分配给用户的操作权限有时间限制。即角色只在一定的时域内具有一定的操作功能,而不是在时域中,角色权限无效,在RBAC模型中,主要解决用户、角色和权限的授权问题。但不涉及许可的时间问题。为了解决这个问题,在RBAC模型的基础上引入时域,使得角色的权限具有时间限制,在相应的时域上,操作权限的作用是有效的。也就是说,在一个时间域中,角色可以得到一些特定的操作权限,如果不是在时域,角色的操作访问控制是无效的。这是基于角色的访问控制模型的时域的作用(T-RBAC)。

在这个模型中,角色被授权,但是权限不一定有效。只有在规定的时间权限内使用此访问权限的用户才是有效的。权威与时域共同作用的结果,使角色获得一定的操作许可。由于用户只能通过角色获得相关的权限,用户的操作也是权限和时域共同作用的结果。

3.1任务的形式化定义

T-RBAC模型由以下单位:

用户集U,角色集R,时域集T,权限集p,时域权限集TP,和其他权限集。

1)用户和角色之间的关系被授予关系的作用(UR)。

UR: U → R. The user U was awarded role R.

2)时间域用于控制有效时间的权限。通过时间域和权限之间的交互,可以确定角色的特定和有效权限。

3)根据时间的特点,将时间划分为有效时间、时间域和有效期。

有效时间:时间是允许哪些权限开始。此时,用户开始获得许可。

时间域:用户有一些操作权限和时间段,这些用户可以操作一些功能。

过期时间:丢失时间点的权限,此时用户开始失去权限。

4)各单位t-rbca关系

P = TP U OP : 权限包括时域权限和其他权限;

TAP Tsub;times;TP : 时间域与时域权限的映射关系;

RP Rsub;times;OP : 角色的直接关系被分配权限;

RT Rsub;times;T : 角色的直接关系被赋予时域;

UR sub;Utimes;R : 用户的直接关系被指派角色;

UT sub;Utimes;T : 用户直接分配时域关系;

URT sub;Utimes;UR sub;Utimes;Rtimes;T , URT: 它是用户、角色和时域之间存在的关系。

;UAO sub;Utimes;TAP sub;Utimes;Ttimes;TP : UAO关系存在于用户、时域和时间之间。

(u,r, t, tp)sub;URAO, u Uisin;, r R, tisin;isin;T, tpisin;TP : u、t和TP具有urao的关系;

UA sub;UAO UPO (Usub;times;TAP) (U Rtimes;P) (Usub;times;T Ttimes;P) (URtimes;times;OP) : 它是用户和权限之间的调度关系,包括用户和时域权限与时间域的关系。

(U,R,T,TP)sub;U,Risin;R,Tisin;t,TPisin;TP:U、T、TP的天然的关系;

UAsub;UAOUPOsub;times;(U TAP)(Utimes;RP)sub;times;times;(U T TP)(Utimes;times;R OP):这是派遣关系之间的用户和权限,包括用户和权限的关系与时间相关的时域频域。

3.2任务的工作机制

T-RBAC模型的工作机制是:用户属于一个特定的位置,用户得到了你的关系,所以用户可以使用已被授予登录系统的作用。既然用户工作的主要内容没有改变,这个角色作为用户的基本角色。当用户需要根据老板的要求完成其他工作时,不需要频繁改变用户的角色,只需改变与此角色相关联的时域,就可以获得权限来完成另一个任务的需要。到达到期时间点后,获得的其他权限自动消失。

当企业有更多的业务,工作内容变化频繁,采用T-RBAC模型,可以减少不必要的角色转变,你只需要改变时,角色可以与时域的权限。当设置时间域时,它不需要更改用户的角色。一旦到期时间到来,由时域控制的权限自动丢失。这样做可以减少数据库管理员的频繁操作,并且可以简化管理员权限管理,方便数据库的优化管理。

4。任务安全性能分析

时域扩展的RBAC模型有着广泛的分析,它可以捕获时域用户角色和权限角色分配,以及时域层次结构的角色和启用角色。我们在分析时域子问题的基础上提出了使RBAC问题更易于处理的方法[ 24 ] 25。T-RBAC模型支持两个著名的原则:职责分离原则和最小特权原则。角色通常只需完成最基本的权限工作,只有在完成额外工作需要赋予一定权限时,才能对每个角色明确分工,这符合职责分离原则和最小特权原则。当用户通过角色登录时,如果角色想要拥有一定的权限,必须在与时间域相关的权限内才能有权限,在有效时间之外没有权限,从而实现动态分离和撤销权限。

5、结论与应用

在企业中,由于所需的工作,具有角色A的用户需要与其他部门的工作人员合作(假设角色B),并理解其他部门的内部动态。角色A有时需要承担两份工作,承担别人的工作。(假设其他人是角色B)。在这个时候,T-RBAC模型是非常必要的。角色A与其他部门合作或承担他人的工作,可以通过使用时域控制权限来使角色获得一定的角色B来完成所需的工作权限。管理员只需要给角色B角色一些权限,并设置这些权限的时域,如查看文件信息、签署相关文档等,而角色B的其他权限不给角色A,它们可以保证信息的安全性,可以避免角色冲突。从有效时间开始,角色A的用户将被授予角色B权限的角色。然后,用户具有某些角色B的权限。

B角色有视图文件和其他相关文件签署许可。当时间到达到期时间点时,用户拥有角色B的适当权限,该角色B将自动消失。如:

基本假设:

角色A:这是开发人员的权限,假设它可以是与项目1源代码相关的操作。

角色B:这是代理的权威,假设它管理项目的相关文档。

T:它是时域的。开始时间是8:00,2015-12-25;结束时间:的2015-12-30,18:00。

在工作中,店员留下一份任务。在职员休假期间,开发人员B充当他的工作。

开始:开发人员B有角色A;职员A有角色B。

在职员休假期间:开发人员B有角色A和角色B(t)。

注:B角色(t)是由时域T控制的角色B。

结束:开发人员B有角色A;职员A有角色B。

t-rbca实现动态分离,撤销权限,减少数据库管理员的频繁操作,简化了数据库的管理。在分析现有角色访问控制模型的基础上,引入时域概念。建立了基于角色的访问控制(RBAC)模型,对安全性进行了形式化描述和分析。通过实际系统模型中的应用,表明T-RBAC满足两个著名的安全原则:职责分离原则和最小特权原则,并且具有良好的动态适应性。

致谢

这项工作是由湖南和湖南省的科技计划项目计算机应用技术重点学科基金资助(项目编号:2014fj6028),中国。我们感谢我们的同事进行了有益的讨论。

参考文献

[ 1 ]哈里森,M.,Ruzzo、W.和厄尔曼,J.(1976)操作系统的保护。中,19,461-471。http://dx.doi.org/10.1145/360303.360333

[ 2 ]斯奈德,L(1981)基于能力的保护系统的正式模型。IEEE跨计算机、30、172-181。http://dx.doi.org/10.1109/tc.1981.1675753

[ 3 ] Solworth,J.A.和Sloan,相对湿度(2004)分层设计了自主访问控制安全性能的判定。诉讼中,2004 IEEE研讨会上的安全和隐私,2004年5月9-12日,56-67。http://dx.doi.org/10.1109/secpri.2004.1301315

[ 4 ]李,N.H.(2008)如何使自主访问控制安全的防木马。国际并行与分布式处理研讨会/国际并行处理研讨会IPDPS(IPPS),1-3。

[ 5 ] Ferraiolo,D.,库恩,金(1992)基于角色的访问控制。第十五国家计算机安全会议上,巴尔的摩、554-563。

[ 6 ]陈,F,Z和洪,F(2003)基于任务的访问控制模型。小型微型计算机系统,24,621-624。

[ 7 ] Zhao X.F.,郭,YB(2007)基于角色和任务的访问控制模型。信息安全,3,63-64。

[ 8 ]托马斯,R.K.,三都,RS(1997)通过授权控制任务(TBAC):一个家庭的模型活动和面向企业的授权管理。第十一的IFIP WG 11.3会议数据库安全,太浩湖,1997年8月提起诉讼,166-181。

[ 9 ]郑,J.,张,Q.K.,郑,西南和Tan,Y(2011)基于角色的访问控制模型的动态作用。软件学报,6,1096-1102。http://dx.doi.org/10.4304/jsw.6.6.1096-1102

[ 10 ] Uzun,E.,Atluri,诉,Vaidya,J.,等。(2014)基于时间角色访问控制的安全性分析。计算机安全杂志,22,961-996。

[ 11 ]我uuml;ldner,T,Leighton,G.和miziolek,J.(2009)参数化的基于角色的访问控制。信息安全杂志,18,282-296。

[ 12 ] Nirmalrani,诉和显示,P(2015)提供访问Web数据库采用预算意识的基于角色的访问控制框架。杂志的理论和应用信息技术,76,296-308。

[ 13 ]黄,J.,清,该文,h.z.(2003)定时的基于角色的访问控制。软件学报,14,1944-1954。

[ 14 ]郭,

全文共6759字,剩余内容已隐藏,支付完成后下载完整资料

资料编号:[10282],资料为PDF文档或Word文档,PDF文档可免费转换为Word