英语原文共 13 页,剩余内容已隐藏,支付完成后下载完整资料

多种使用二维码和视觉密码的移动支付认证方案

作者:陆建峰,杨早让,李丽娜,杨文强,李丽

二维码(quick response code)因其有益的特性而被广泛使用,特别是在移动支付领域。但是,在交易过程中也存在着不可避免的风险。攻击者将商家的二维码账户替换是很难察觉到的。因此,进行二维码认证迫在眉睫。在本研究中,我们提出了一种基于视觉密码方案(VCS)和美学二维码的新机制,其中包含了不同隐藏级别的方案。这些方案的主要步骤如下。首先,一个原始的二维码被分割成使用VC复合规则的两个阴影; 其次,利用RS的XOR机制和二维码纠错机制,将两个阴影分别嵌入到同一背景图像中,嵌入的结果分别融合到相同的载体二维码中。最后,根据定义的VCS,将两个美学二维码精确地堆叠起来,并恢复原始二维码。通过与三种方案相对应的实验,验证了移动支付认证的可行性和安全性、二维码阴影隐藏的显著改善和移动支付认证的多样性。

1.介绍

随着全球无线网络的快速发展,手机、平板电脑、掌上电脑等移动设备的日益普及,用户的工作和日常生活变得越来越方便。移动支付作为一种快速的支付方式,在一些新兴市场很流行。此外,二维码作为一种新的信息存储、传输和识别技术,可以通过移动电话在任何地方进行解码,因此在支付等一些安全敏感的应用中得到了广泛的应用。

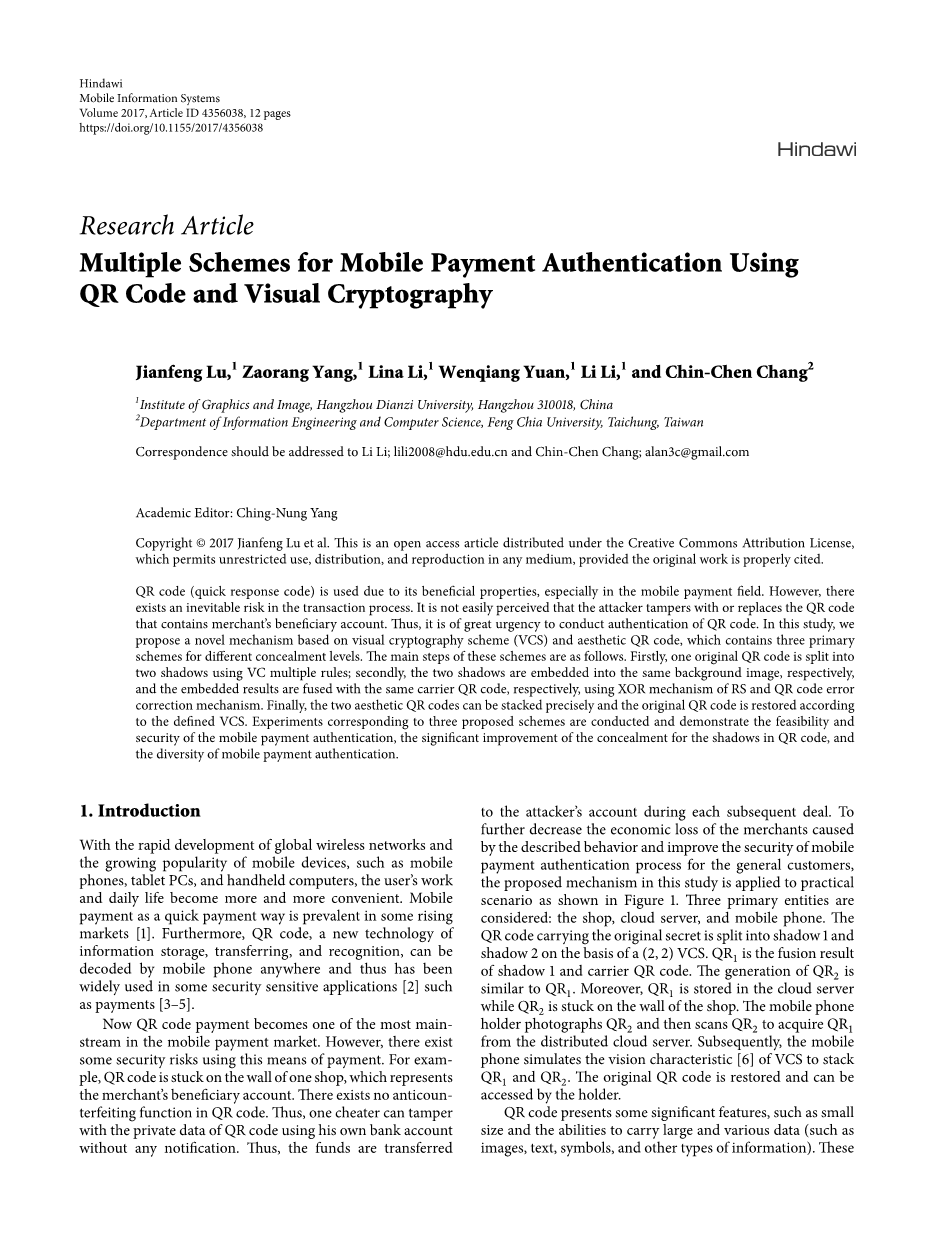

如今,二维码支付正在成为移动支付市场最主流的支付方式之一。但是,使用这种支付方式存在一定的安全风险。例如,代表了商家收款帐户的QRcode被贴在一家商店的墙上。二维码中不存在防欺诈功能。因此,一个骗子可以在没有任何提示的情况下,用自己的银行账户篡改二维码的私人数据。因此,在随后的每笔交易中,资金都会被转移到攻击者的账户。为了进一步降低上述行为给商家带来的经济损失,提高普通客户移动支付认证过程的安全性,本文提出应用于如图1所示的实际场景的机制。需要考虑的有三个主要实体:商店、云服务器和移动电话。根据(2,2)个VCS,将携带原始秘密的二维码分为阴影1和阴影 2。QR1是阴影 1与载波二维码融合的结果。QR2的生成类似于QR1。然后,QR1存储在云服务器上,而QR2则被粘在商店的墙上。手机拍摄QR2,然后扫描QR2,从分布式云服务器获取QR1。随后,手机模拟VCS的视觉特性来堆叠QR1和QR2。原来的二维码被恢复,持有者可以访问。

二维码呈现出一些重要的特征,如体积小,能够携带大量不同的数据(如图像、文本、符号和其他类型的信息)。这些特性可以弥补传统VCS仅对简单图像进行解码的缺点。因此,近年来开始进行有关二维码与VCS结合的安全认证的相关研究。VCS和QR码都是由黑点和白点组成的,因此在这些论文中通过VCS将QR码分成几个窗口。此外,VCS在电子商务、银行安全登录认证等方面的应用也得到了研究。

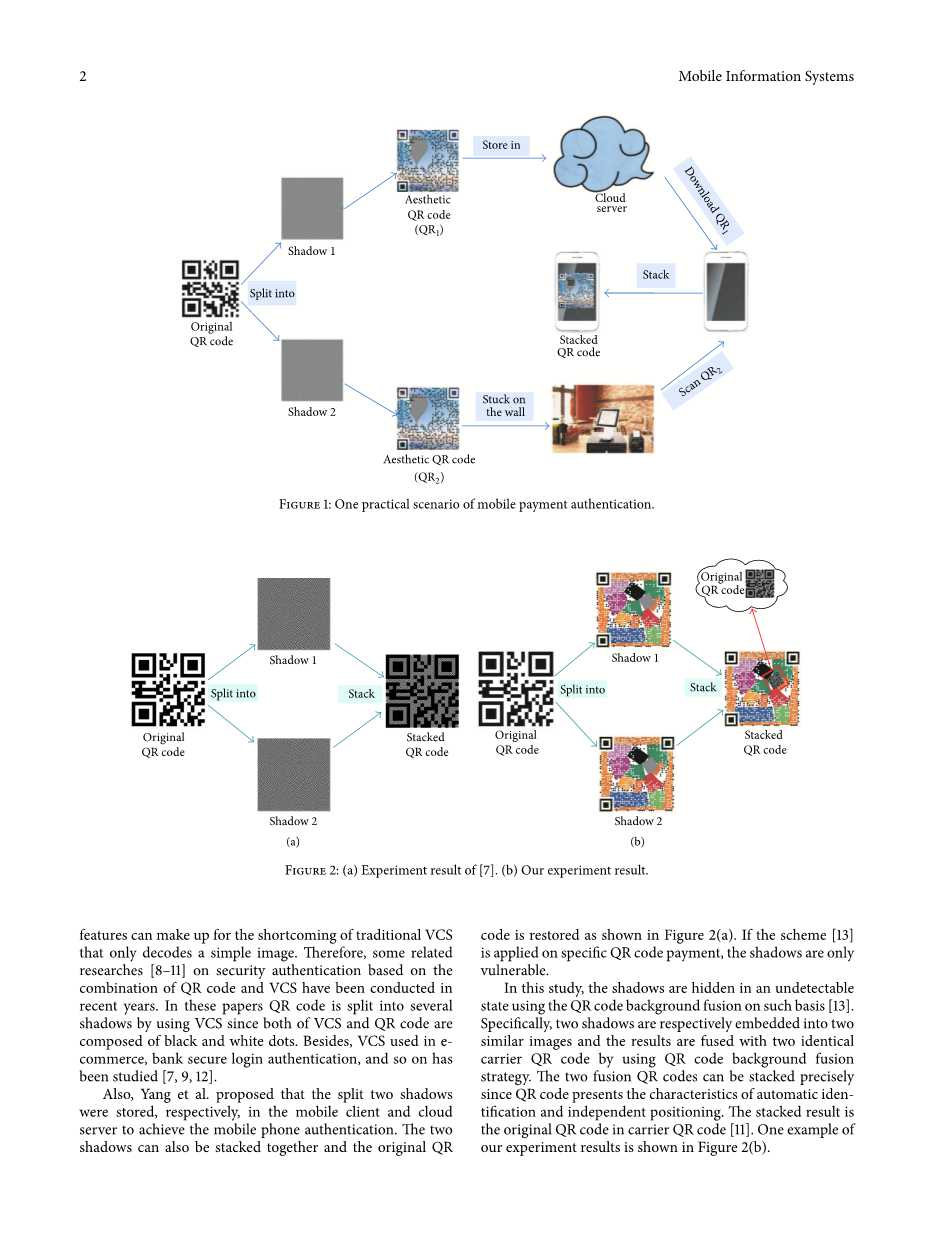

Yang等人提出将分割后的两个影子分别存储在移动客户端和云服务器中,实现手机认证。两个阴影也可以叠加在一起,还原原始二维码,如图2(a)所示。如果将方案[13]应用于特定二维码支付,阴影是脆弱的。

本研究利用二维码背景融合技术,在方案[13]的基础上,将阴影隐藏在不可检测的状态。将两个阴影分别嵌入到两个相似的图像中,利用二维码背景融合策略将两个相同的载体二维码融合到图像中。由于二维码具有自动识别和独立定位的特点,两种融合二维码可以精确叠加。堆叠的结果是原始的二维码在载体二维码上[11]。我们的实验结果的一个例子如图2(b)所示。

本文的主要贡献在于提出了三种不同原理、不同隐藏级别的移动支付认证方案:

(1)为了使阴影嵌入后的二维码尽可能的整体化,方案I在QR模块的基本单元上进行操作,采用了Reed-Solomon (RS)的XOR机制。在这个方案中,原始二维码被分割成两个阴影,使用的是非扩展(2,2)-VCS;影子的大小和原来的二维码一样。

(2)为了减小方案一中载体二维码阴影与其周围区域的视觉差异,方案二提出了一种背景图像两级融合策略和美学二维码策略。第一级融合是利用RS的XOR机制将背景图像中的阴影隐藏起来,第二级融合是利用RS的XOR机制将载体二维码与融合后的背景图像中的特定区域进行融合。

(3)方案二只支持二值背景图像的融合。为了获得更好的审美效果和隐蔽性,通过方案三中的二维码纠错机制,将载体二维码与提取感兴趣区域(ROI)进行融合。其中,显著性映射和模块布局用于计算显著性值,并根据显著性值选择适当的模块作为ROI。得到的ROI是由阴影代替背景图像中的局部区域。

本文的其余部分组织如下。第二部分介绍了VCS和二维码。第三部分给出了三种方案的详细描述和相应的实验结果。认证安全的分析和结论将在第4节中给。

2.准备工作

2.1视觉密码。

视觉密码方案(vc)是秘密共享的一种概括,最早由naor和shamir于1995年在他们的方案中提出。原始的半色调图像分为?个共享图片,每个共享图像印在透明薄膜,这样任意?个图像堆叠在一起可以恢复原始图像。但是,若小于?个图像,则无法恢复原始图像。本程序主要利用人类视觉系统的颜色近似原理。因此,秘密图像恢复可以通过简单的胶片叠加来实现,而不需要任何密码计算。

图3:构建(2,2)VCS方案。

每一个像素的图像被分割成更小的块。总是有相同数量的白色和黑色方块。如果将一个像素分成两部分,则有一个白色和一个黑色块。如果将像素分成四个相等的部分,则有两个白色和两个黑色块。在图3中,一个像素被分成四个部分,并且它有两种不同的状态。如果像素是白色的,可以将其分为两个块,每个块有一个黑色像素和一个白色像素。当秘密图像被分割时,块被随机填充成两个阴影。当这两个块叠加在一起时,就会出现灰色块来模拟白色像素。如果像素是黑色的,则两个块是互补的。当两个块重叠时,它们呈现黑色像素。因此,被秘密图像分割的阴影图像成为混沌映射,不能从秘密图像中推断出任何信息。秘密图像可以恢复时,两个阴影覆盖。此外,堆叠过程不需要任何计算。

2.2 二维码

2.2.1 RS码编码机制。?位RS代码中包含?个数据位, 作为在剩下的数码中的奇偶校验代码。二维码由RS码生成。二维码与RS码的生成过程如下:首先,数据区域RS码的长度k由输入文本决定;其次,根据RS码的编码规则对输入文本进行编码;充满这些字码的区域被视为有效数据区域,它的长度是?。如果字码不能完全填充数据区域,则采用终止符(0000)。被用于填充比特的额外的数据区域称为无效数据区域,其长度是?minus;?。此外,RS代码根据?的数据比特生成?个奇偶校验数据位。最后,结合定时模式和对齐模式生成的RS代码使用掩码[15]执行XOR操作。然后生成标准的二维码。

图4显示了RS代码在二维码中的分布。粉红色和绿色部分是数据区域?的长度,橙色部分是长度为t的奇偶校验区。其余部分采用定时模式和对准模式进行填充。粉色部分是有效数据区域,它的长度为m; 绿色的部分是无效的数据区域,它的长度为?minus;?。

图4:RS码在二维码中的分布

图5: 正基向量矩阵

黑白模块随机分布在二维码中,这是二维码的一个特性。VCS的子模块也是随机分布的,但是子模块来自于图像分解。与VCS相比,二维码的随机性显得很自然。如果我们想隐藏信息,在二维码中隐藏效果会更好。

2.2.2 正基向量矩阵的建设。利用高斯乔丹消去法可以得到一系列的RS码。这些RS码构成了一个矩阵,它前面的部分是一个单位向量矩阵。在此基础上,提出了正基向量矩阵(PBVM)的概念,其中每一行都是一个RS码;前面?位是比特数据区域,后面?位是奇偶校验区。在整个矩阵的前面的?lowast;?大小的次区域是一个单位向量矩阵(如图5)。PBVM用于修改数据区域的RS码。

2.2.3 RS的异或机理。根据文献[16],证明了RS码具有异或运算的特征,即通过执行异或运算,可以用两种不同的RS码获得新的RS码,而新的RS码仍然符合标准形式。例如,给出下面的数据位? = 3和奇偶校验位? = 2的RS码,这两个RS码是卢比= 01011卢比= 10010;然后,进行XOR运算RS3 = RS1oplus;RS2 = 11001,也可以看出RS3也是一个有效的RS码。

2.2.4。二维码纠错机制。二维码根据图像大小分为40个版本。版本1由21*21个模块组成;与之前的版本相比,下面的每个版本都增加了4个模块。在二维码的不同版本,每个版本的二维码有四个纠错的水平,由?,?,?,?表示;相应的纠错能力分别为7%、15%、25%和30%。在本文中,我们将使用纠错机制来实现二维码与背景图像的融合。

图6:不可扩展的VCS方案

3.二维码支付认证方案

因为二维码和VCS的阴影都是由白点/黑点组成的,所以我们可以将VCS和二维码结合起来实现安全认证方案。首先,利用VCS对二维码进行身份验证。如果能将VCS的影子隐藏在二维码中而。不被察觉,那么付款的安全性将进一步提高。为了将阴影隐藏在二维码中,我们采用了一些美观的二维码方法。第3.1、3.2、3.3节介绍了二维码支付的几种认证方案,分别采用了基于QR模块的VCS、基于RS的XOR机制的背景图像融合和QR的纠错机制。

3.1 方案一基于QR模块和RS的XOR机制,将原始二维码分割成像素级的两个半色调图像作为阴影。当一个阴影直接嵌入到载体二维码上时,由于白点/黑点的视觉差异,美学意义上的二维码很明显。因此,它很容易被怀疑,然后导致恶意攻击。因此,为了更好的隐藏,设计了一种新的基于二维码模块的分割阴影机制。基于RS的XOR机制,将阴影嵌入到载体二维码中。图6为总体框架,如下图所示。

(1)阴影的产生。考虑到QR编码和解码以模块为基本单元,将原始二维码的每个模块按照定义的规则分为两个模块(图6)。如果原始二维码模块为白色,则得到的模块对必须一致:两个白色模块(如图6第二列所示)。另一方面,如果原始的二维码模块是黑色的,则得到的模块对必须是互补的(如图6中的第3列和第4列所示)。当这些互补的对被堆叠时,一个黑色的模组出现。原始二维码的每个模块按照以上定义的规则进行处理,得到两个阴影。两个阴影?1和?2有相同的大小作为原始二维码Q1。所提出的VCS可以为后续的融合过程提供更好的隐蔽性。

表1:方案一的结果

(2)载波二维码与阴影融合。给定一个二维码和影子?1载体,与S1大小一样的载体二维码被RS的XOR机制修改。如果模块影子?1和二维码?2之间是不同的,相关行在PBVM可以得到。在模块的RS和载波二维码的RS之间执行一个异或操作,生成一个新的RS。将阴影1和阴影2插入到载体二维码中,处理步骤如下:每个在阴影1或2中的模块bi都会在载体二维码中与模块ci比较。如果模块??和??不同,异或操作将改变模块执行??。同时,得到了PBVM中的相关行,从而在载波二维码中生成新的RS。在所有不同种类的模块都产生之后,完美的二维码Q3产生。用相同的方式得到包含S2的完美的二维码Q4。

(3)二维码栈。然后,我们获得两个二维码?3和?4。最初的二维码?1出现在堆叠二维码?5,可以精确解码。

方案一的流程图如图7所示。进行了一些实验,结果如表1所示。

从表1的前两行可以看出,阴影中的模块与周围的载波二维码区域有明显的不同。为了解决这个问题,我们需要对原始二维码的数据区域进行划分,尽可能的增加黑色模块的数量。例如,表1的最后一行给出了更好的结果。

3.2 方案二基于VCS和RS的XOR机制的背景图像融合策略,但是方案一存在一些缺陷。例如,修改后的区域与周围区域有一定的差异。这种漏洞容易引起攻击者的怀疑,在一定程度上降低了二维码的安全性。因此,我们提出了一种基于VCS的改进方案和基于RS的XOR机制的背景图像融合策略。在方案二中,两个阴影分别嵌入到相同的背景图像中。然后,基于RS的XOR机制,将二维码与获得的背景图像进行融合,具体描述如下:

(1)影子的产生。二维码?1在传统的(2,2)-VCS中分为两个阴影(?1和?2)。

(2)在背景图像中嵌入阴影。给定一个背景图像(?1),两个阴影(?1和?2),分别嵌入?1。这两个背景图像(?2和?3)。

图7:方案一流程图

(3)背景图像与载体二维码融合。背景图像(?2和?3)和RS的二维码与XOR融合机制,融合步骤描述如下。首先,使用加权平均的方法对背景图像进行灰度化,并根据二维码模块的大小将其划分为若干块。其次,通过比较每个块及其对应的二维码模块的灰度值来评估其一致性。然后,如果比较结果不同,则使用PBVM对二维码执行XOR操作。最后,将二维码与背景图像进行融合。具体的融合策略公式如下:

其中?= 0表示完全取代的背景图像;?=minus;1或1代表了中部地区指定模块的替换为相应的二维码的地区和其他地区的指定的模块替换为相应区域的背景图像。??代表灰色灰色块的平均水平。?0代表二进制阈值,通过大津的方法。??是二维码的模块;??= 1代表白色块而??= 0代表黑色方块。

(4)二维码栈。这两个完美二维码(?3和?4)堆积。最初的二维码的堆叠二维码?5出现,可以准确解码。

方案二的流程图如图8所示。嵌入的二维码(?2和?3)可以准确解码。融合后的二维码中的小二维码可以被解码。通过解码较小的二维码,可以完美获取秘密信息。

图8:方案二的流程图

例如,选择空白背景图像时,模式 II的结果如图9所示。

从图8中可以看出,阴影在二维码中出现的很突

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[239680],资料为PDF文档或Word文档,PDF文档可免费转换为Word