英语原文共 13 页,剩余内容已隐藏,支付完成后下载完整资料

数字掠夺者地图:一种WiFi取证定位工具

摘要

“掠夺者地图”是J.K.罗琳的幻想系列哈利·波特和阿兹卡班囚徒(46)中的魔法地图,可以作为一种监视工具来显示“霍格沃茨魔法魔法学校”的边界内的所有移动物体。在本文中,我们介绍了类似的法医监测工具的无线网络。我们的系统,数字掠夺者的地图,可以揭示在高增益天线的覆盖区域内启用WiFi的移动设备的位置。数字掠夺者的地图仅由现成的无线设备构建,并且具有移动设计,可以在没有训练的情况下快速部署到新的位置以即时使用。我们提出了一套全面的理论分析和实验结果,证明了覆盖面和定位精度的数字掠夺者地图。

索引术语---无线通信、移动通信系统、涉及计算机的滥用和犯罪。

一、引言

网络取证在打击儿童色情、网络恐怖主义等公共安全和国土安全等网络犯罪方面起着至关重要的作用。在本文中,我们提出一种新的法医监视工具——数字掠夺者地图,用于在开放WiFi网络中定位可疑移动设备。

随着无处不在的开放式WiFi网络的部署,犯罪分子现在可以在旅馆、餐馆和图书馆等不同地点利用这种网络进行匿名犯罪活动。因此,IP或MAC地址可能不足以执法以物理定位嫌疑犯。例如,通过网络监控,官员可以跟踪儿童色情作品,将话务量加载到WiFi接入点(AP)。然而,即使军官能够通过调查AP(1)获得目标的私有IP地址,可自由获得的私有IP不能链接到特定的用户。在Windows和Linux系统中,移动MAC可以很容易地被改变(2),也可能不被用于识别嫌疑犯。

在WiFi网络(3)、[4 ]、[5 ]、[6 ]、[7 ]、[8 ]、[9 ]中对移动定位进行了大量的工作。然而,焦点几乎完全是为移动设备提供定位服务,而不是支持第三方执法代理(10)的本地化。我们可以将现有的定位技术分为四类:

1、RTF信号强度指纹图〔11〕,〔12〕;

2、基于接入点上设备的接收信号强度的三边测量(3);

3、三角测量(9)基于接入点提供的信息(其配备有定向天线并可测量无线信号的到达角(ANOA));

4、最近AP(6)基于APS或传感器具有最强信号强度的位置。

虽然对于移动设备的自定位是有效的,但在实际中,上述方案不能直接由执法人员使用来定位移动设备。基于RTF指纹的定位通常需要在WiFi网络中进行强大的训练。一旦对环境做出某些改变(例如,增加建筑物),就必须重复训练。三边测量和三角测量技术在城市地区是无效的,因为阻碍建筑物通常会阻止信号强度和ANOA被精确测量。由于AP的大覆盖面积或需要部署大量传感器[4 ]、[5 ],最接近的AP方法提供较差的定位精度。

本文介绍了数字掠夺者的地图,监控系统,揭示了定位的WiFi使能设备的覆盖范围内的专门嗅探系统。我们提出的技术原则上有两个新颖的想法。

首先,我们设计了一个基于单天线的系统,它监视802.11个探测流量来确定。

其次,我们提出了三种定位算法,即M LOC、AP RAD和AP LOC,用于精确执法。

基于可与之通信的一组AP来定位移动设备。M LoC和AP RAD利用在许多无线地理记录网站如Wigle(13)中可获得的APS的外部(空间)知识。特别地,当通过外部知识获得APS的位置和最大传输距离时,M-LoC定位移动设备,而AP RAD仅要求位置可用。AP LOC解决了无法通过外部知识获得AP信息的情况。在这种情况下,AP LOC首先使用WordReVing或Wal步行技术(14)收集最少数量的训练数据元组,然后基于训练数据定位APS,最后调用AP LOC以导出移动设备的位置。

我们的贡献可以概括如下:

我们设计并实现了第三方执法的第一个司法定位系统,以在真实世界的WiFi网络中定位可疑移动者。我们的系统解决了以下两个事实,这两个事实具有显著的实际影响,但以前从未被主要研究过:1)第三方窃听者,他们不拥有定位基础设施,可以通过杠杆将位于802.11的移动城市定位在真实的城市/郊区环境中。老化基于802.11的接入点的存在。2)这样的第三方定位系统可以被构建为具有现成的硬件组件的便携式设备。我们还提出了一种新的用于在WiFi网络中进行法医定位的技术,该技术发起主动攻击以收集由移动设备生成的探测流量,以便确定与覆盖区域中的每个移动设备可通信的APS集合。

我们推导出了第一个封闭形式的公式来计算目标移动可能位于的盘交叉区域,而先前的研究使用模拟来导出该区域。我们的理论结果相匹配的结果在我们广泛的现实世界的实验。三个定位算法M LOC、AP RAD和AP LOC可以由第三方执法使用,以准确地定位所有监控的移动设备。理论结果也很好地解释了在相关工作模拟[ 15 ]、〔16〕、〔17〕中所做的观测。

数字掠夺者的地图可以用于跟踪静态MAC地址的移动电话,这在现实中是常见的。研究人员已经提出了基于笔名的方案来隐藏MAC地址。然而,庞等人。

(18)证明了许多隐含的标识符,如探测流量中的网络名称,可能会破坏这些假名。结合他们的方案,数字劫掠者的地图也可以追踪嫌疑犯的情况下使用伪矩阵地址。在本文中,我们进行了实验的二维情况下,移动位置监控。如果已知接入点的三维位置,我们的算法可以快速适应三维情况。如何获取接入点的三维位置是本文的研究范围。有兴趣的读者可以参考[ 19 ]。

本文的其余部分整理如下:在第2节中,我们介绍了数字劫掠者的地图和WiFi。

二、系统

在这一节中,我们开发了数字劫持者地图背后的主要思想,我们的WiFi监视系统。

2.1基本思想

定位WiFi设备用于法医学的基本思想是嗅出移动设备和AP之间的相互作用,并利用AP空间信息(例如,位置和最大传输距离)来精确定位移动设备。在一个完整的定位周期中有两个阶段:1)一个可选的训练阶段,2)一个(必要的)法医定位阶段。

在(可选)训练阶段,执法通过战斗或步行(14)获得AP位置,

(20)这个阶段是可选的,因为这样的训练数据经常通过无线地理记录网站获得。例如,世界各地的1500万个AP的位置在Wigle(13)中可用。当这些信息不能通过外部知识获得时,执法人员通过将移动设备配备GPS和无线嗅探工具如Netstumbler来启动训练阶段。

然后,当嗅探工具不断探测APS并记录训练数据时,执法通过目标区域,包括1)在AP和移动设备之间传输的无线分组,以及2)捕获这些无线分组的空间坐标。在收集训练数据后,执法人员使用AP LOC算法,我们将在本文后面介绍APS的位置估计。

在法医定位阶段,执法从两个步骤导出无线设备的位置:首先,它识别一组可通信到设备的AP。然后,它通过基于外部知识或从训练阶段获得的AP位置来导出无线设备的位置。为了完成第一步,建立高增益天线,以收集在所有可用无线信道上的可疑和AP之间传输的探测流量。我们将介绍一种被动机制和主动机制来探测不同操作系统的移动设备上的流量收集。在第二步中,我们将介绍两种算法M-LoC和AP RAD,基于其可通信AP的AP和AP位置和/或最大传输距离来确定移动设备。

2.2系统概述

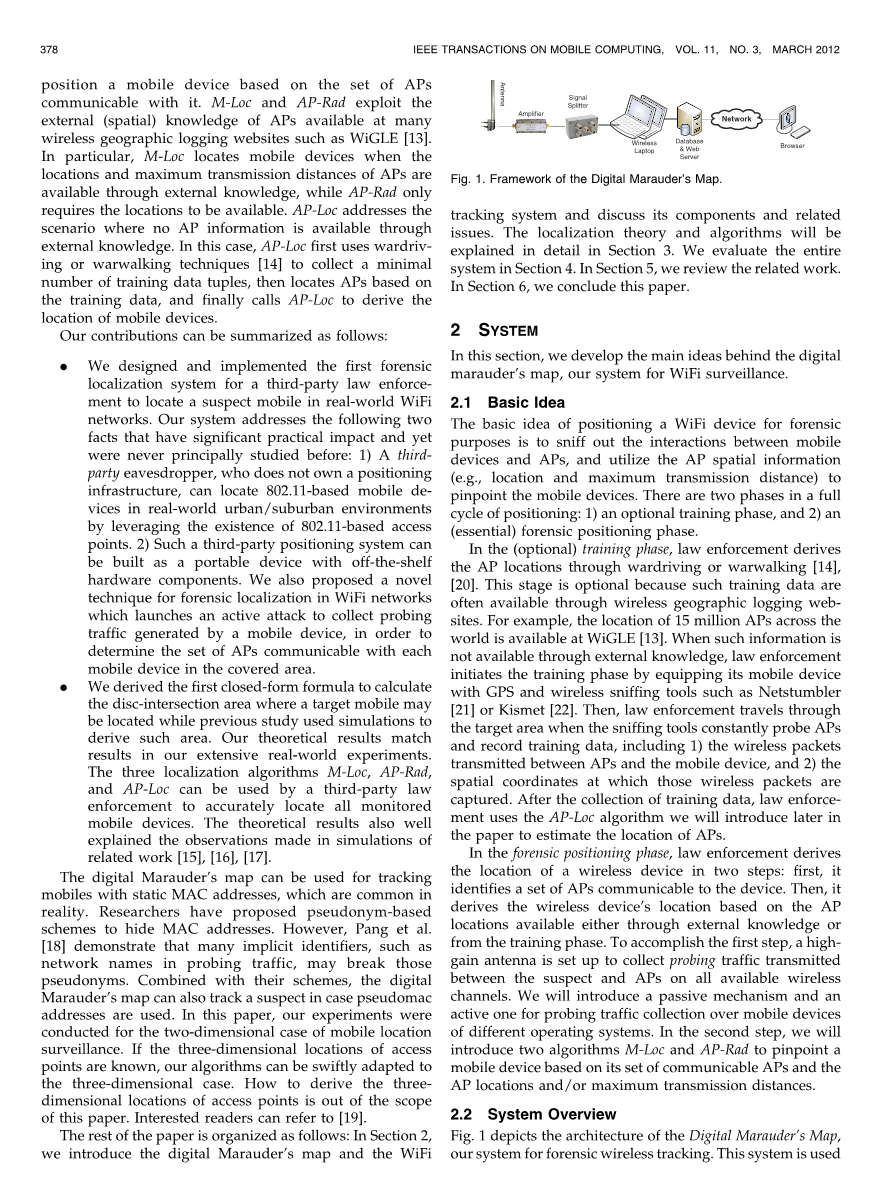

图1描述了数字掠夺者地图的体系结构,我们的法医无线跟踪系统。使用该系统在法医定位阶段,根据来自外部知识或训练阶段的AP空间信息来定位可疑移动。它由四个主要部分组成:

1、无线接收链。它包括高增益天线、多个低噪声放大器、信号喷头和通过连接器连接的无线卡。高增益天线提高了信号强度。信号通过功率低噪声放大器,放大信号功率,同时改善接收机链的信噪比(SNR)。放大的信号通过信号分离器,将输入信号分割成多个线程,多个线程又被馈送到多个相应的无线卡中。

2、无线业务捕获。无线信号的每个线程被无线卡捕获,该无线卡从所记录的分组中处理和提取有用信息,例如SSID和AP MAC地址。在一个理想的情况下,执法应该能够捕获所有信道的无线业务,包括11个信道802.11个B/G和12个802.11a信道,然后将所提取的信息存储在数据库中。

3、法医学定位。所训练的或已知的AP信息存储在另一数据库中。对于每个AP,信息包括其SSID、MAC地址、空间位置和(可选地)最大传输距离。基于这一信息,执法使用我们提出的M -LoC和AP RAD算法来定位可疑的移动设备,根据其可通信的AP集。

4、数字掠夺者地图显示。然后,使用简单的Web界面来显示监视区域中的所有移动设备的位置。特别地,我们使用谷歌MAP(23)来覆盖拓扑图顶部的位置。

2.3个问题

从以上讨论中,我们可以看到,在设计数字掠夺者地图、法医无线跟踪系统时,存在以下三个主要挑战:

1、覆盖面积。覆盖范围是指执法人员可以监视和定位移动电话的区域。无线接收器链是决定覆盖区域的关键部件。这就提出了一个问题:如何优化链以增加覆盖面积?

2、可行性。我们本地化的成功依赖于对移动设备和AP之间传输的探测业务的全面监控。这提出了几个问题:如果移动设备没有发出探测请求呢?执法如何有效收集侦查流量?

3、定位精度。定位算法的设计决定了定位的有效性。为此,需要提出几个问题:影响算法设计的因素有哪些?如何提高执法定位的准确性?

我们将在下面的章节中研究这些问题。

三、法医学定位的3种分析与算法

在这一节中,我们提出了数字掠夺者地图的详细设计。首先,我们使用无线电理论解决单个高增益天线的覆盖问题。然后,我们讨论了探测流量的收集,同时降低了成本,并保持了监测系统的合理的移动性程度。最后,我们提出和分析三个定位算法定位移动设备给予不同的(或没有)关于AP位置的外部知识。

3.1覆盖区

为了覆盖大面积,我们需要优化无线接收器链。影响链中各成分选择的因素很多。一个直观的想法是使用高增益天线和放大器:高增益天线可以提高信号接收功率,放大器可以进一步增加其功率。不幸的是,放大器通常是供电的,因此可以在放大信号的同时向信号中添加噪声。我们必须仔细分析链路预算,从发射机,通过介质(自由空间,天线等)到无线接口的接收器,计算所有的收益和损失。

为了识别无线信号,无线网络接口卡(WNIC)必须具有大于卡的灵敏度的输入信号强度,在输入接收器上的最小所需信号强度〔24〕。从无线电理论来看,无线接收机链必须满足定理1中的约束条件。

其中D是接收机和发射机之间的距离(即,在自由空间中的覆盖半径),GRX是接收机天线增益,NFlna是噪声事实。

跟踪系统,讨论其组成及相关问题。定位理论和算法将在第3节中详细解释。我们在第4节中对整个系统进行评估。在第5节中,我们回顾了相关的工作。在第6节中,我们总结了本文。

3.2探交通采集

3.2.1嗅探通道的选择

探测流量收集的一个主要挑战是监视大量信道的要求。802.11b(DSSS)和802.11g(OFDM)无线局域网都具有11个信道,每个信道具有22 MHz的频率宽度。唯一不相互干扰的三个信道是信道1, 6和11。据信(27),为了在2.4 GHz捕获所有802.11b/g信号,我们需要至少三个无线卡、NIC3、NIC6和NIC9,分别监视信道3, 6和9,使得NIC3拾取信道1到5的信号,信道4到8的NIC6,信道7的NIC9。

然而,我们在第4节(Fig. 10)的实验表明,这种说法在实践中并不成立。虽然沿信道传输的信号可能向相邻信道泄漏能量,但是在相邻信道上监听的卡可能不能正确地识别信号,因为在相邻信道处拾取的信号失真,并且卡不能正确地解码信号。为了解决这个问题,一个简单的解决方案是使用总共11张卡,一张用于监控每个频道。不幸的是,该解决方案不仅给系统设计带来了巨大的成本,而且还降低了跟踪系统的移动性。此外,为了支持802.11a,需要监视12个非重叠的12个卡。

通道,总共有11张12times;23张牌。ARADA系统的多通道嗅探器(MCS)(28)和豪猪(29)是这种直觉AP的硬件实现。这些设备目前还不在市场上。

3.2.2探测交通的收集

在数据通信期间,移动设备只与一个AP通信。为了获得与移动设备可通信的APS集合,我们提出了被动和主动的方法来收集探测流量。在被动的方法中,执法被动地嗅探无线通信,并且不干扰802.11协议。在主动的方法中,执法可以操纵无线帧,利用协议,并使犯罪嫌疑人发送额外的帧。

在这两种方法中,执法利用802.11 A/B/G中的管理协议的扫描机制,在移动终端可以参与基本服务集(BSS)之前,它必须首先使用扫描来发现提供相应服务的AP。无线卡的默认扫描技术是沿着每个可用的无线信道广播探测请求帧。环绕AP将在接收到探测请求帧(30)时,以包含能力信息、支持数据速率等的探测响应帧响应。我们在第4.2节的实验证实了这种技术的普及。因此,我们的被动接近技术简单地监听那些主动扫描帧,并记录响应移动探测请求帧的APS集合。

执法也可以采用积极的做法。我们可以强制移动到一个位置,在该位置,它将通过使用802.11协议[31 ],[ 32 ]自动开始发送探测请求帧。图2说明了标准。

802.11会话与802.1x认证,如无线应用协议(WAP)启用。根据这一点,法律执行可以发送欺骗的“去认证”或“DIS关联”请求,源MAC地址作为AP MAC和目的地MAC作为移动MAC。当一个站想要终止通信时,一个站被发送到另一个站。AcRealPoT工具包(34)中的AIRPLAY(33)可用于此类分离攻击。一旦执法强制移动设备脱离其合法网络,移动设备进入扫描过程,发送探测请求帧,并开始搜索用于访问的备用接入点。然后执法部门可以从周围的APS收集探测帧。我们的实验验证了这种主动方法的有效性和有效性。一个这样的攻击帧足以使移动电话与AP脱离关联。多个攻击帧可能迫使移动台切换信道,以便执法者能够在所有可能的信道(通常是基于图9的信道1, 6和11)上获得与移动通信可通信的多个AP,并使用下面介

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[467536],资料为PDF文档或Word文档,PDF文档可免费转换为Word