英语原文共 6 页,剩余内容已隐藏,支付完成后下载完整资料

基于安全zigbee网络的隐私保护

摘要

我们对基于IEEE 802.15.4的zigbee网络中出现的信息泄露问题进行了具体的分析,部署了一个IoT平台并使用killerbee嗅探器窃取节点之间的通信,采用元数据和控制流深度开发来恢复协议实例、路由、身份、能力以及设备。我们对通信的安全进行了不同程度的实验,结果发现即使实施了安全措施,也无法避免信息泄露。我们提出简单的对策,以防止外部设备监控ZigBee网络。

关键字:ZigBee 无线网络;安全;隐私;攻击;偷听;IDS

一、介绍

在2020年,预计将有大约260亿台设备通过不同的通讯标准连接到互联网上。这些设备被期望使用低能耗的通信,尽可能降低在资源和能量上的占用。ZigBee标准将这些设备组织成网状的无线传感器网络(WSN),并通过网关将其资源分配到互联网上。

在无线网络领域的许多技术上,zigbee得到了广泛关注,在市场上得到了推广,为消费者提供了解决方案,这种技术的民用化使人们的生活更加舒适、高效、绿色,但它也带来了许多的隐私泄露问题。

多个独立的WSNs网络的密切布置和共存增加了安全和隐私风险。事实上,ZigBee通信可以在无线网络附近被监测到,因此,有必要保护网络不受外界干扰,防止任何设备未经授权连接。无线链路上交换的数据的机密性是加密解决的第一个挑战,但加密并不能阻止恶意监控者恢复许多关于网络用户的信息:生活方式,存在或活动。保护消费者隐私现在是避免从第三方收集大量元数据的必要条件。

本文揭示了ZigBee网络中存在的信息泄漏问题。我们使用killerbee 2平台使数据收集和敏感信息重新编码,比如网络拓扑和节点活动。我们描述了简单有效的解决方案,以防止这些大规模的信息泄露。

本论文组织如下:

第二节,被忽略的ZigBee WSNs及其安全性。

第三节,我们介绍了我们的WSN平台和我们的实验。

- 我们使用嗅探器收集的信息在没有任何安全性的情况下被描述。

- 我们考虑了安全的ZigBee WSN。

- 提出了加强隐私保护的对策。

相关工作

预防和检测攻击这两种互补的机制可以为WSN的安全性和隐私保护做出贡献。预防技术是基于加密和协议的使用,以确保适当的机密性、认证、完整性、新鲜度或不可否认的数据交换。入侵检测系统(IDS)可以在内部或外部攻击的情况下实现警报。

无线个域网通信层

ZigBee引入了IEEE 802.15.4标准,基于IEEE 802.15.4的物理和MAC层,使资源受限对象能够通过无线信道进行通信。它允许根据星型、网格或集群树的拓扑结构部署路由WSN。

ZigBee堆栈由PHY、MAC、网络、应用程序Sublayer (APS)和ZigBee设备对象(ZDO)层组成,技术上来说,应用框架(AF)层也存在,但将在剩余讨论中与APS层进行分组。如图1所示;

图1:ZigBee通信栈

该物理层支持管理灵敏度、波长调制、信道管理和传输速率。ZigBee通常在2.4 GHz ISM波段操作,数据速率为250kbps。MAC层管理相邻节点之间的数据交换(点对点)。它包括服务应答、确认和避碰(CSMA- CA)技术。NTW层添加了路由功能,允许两个设备之间的多跳数据交换(对等)。APS层提供了各种寻址支持来定义概要文件、集群或端点。ZDO层为ZigBee对象提供服务发现和高级管理服务。

ZigBee网络分为五种设备:协调器(ZC)、路由器(ZR)、终端设备(ZED)、网关(ZG)和信任中心(ZTC)。在ZigBee WSN中,总是至少有一个ZC选择一个泛ID和一个启动网络的通道。ZC和ZR都可以允许其他设备加入网络和路由数据。在一个ZED加入到ZR或ZC所在网络之后,它可以通过该设备发射或接收射频数据。ZC和ZR不能休眠,因为它们能够缓冲即将进入的潜在睡眠的数据包信息。ZG确保ZigBee WSN和其他通信协议之间的互操作性。ZTC负责认证连接网络的设备。ZTC还管理网络中链接密钥的分发。ZC可以被定义为一个信任中心,会对网络中的所有新连接尝试发出警报。

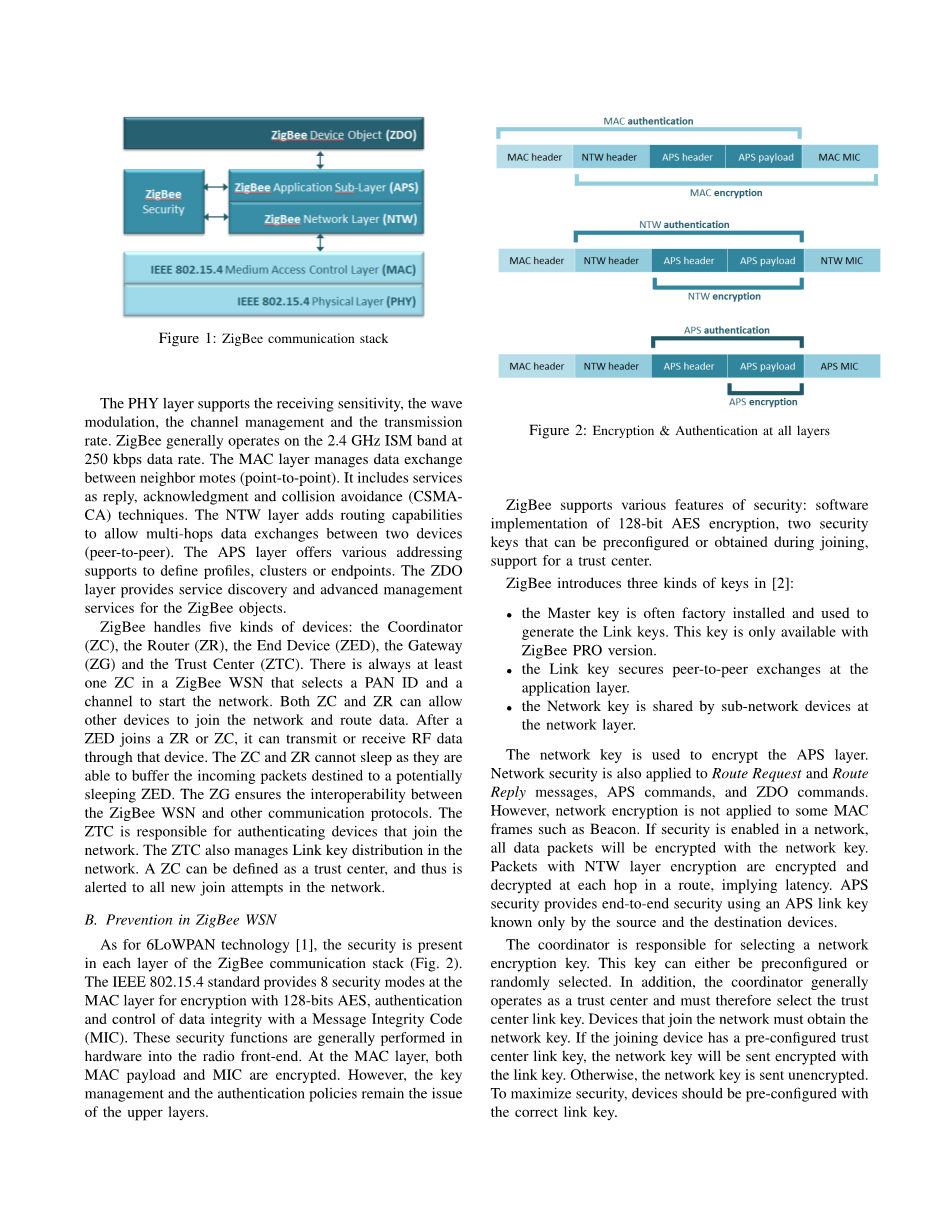

预防无线个域网网络

对于6LoWPAN技术[1],ZigBee通信栈的每一层都存在安全问题,如图2 所示。IEEE 802.15.4标准在MAC层提供8种安全模式,使用128位AES进行加密,通过消息完整性代码(MIC)对数据完整性进行身份验证和控制。在MAC层,MAC的有效载荷和MIC都是加密的,但是,密钥管理和身份验证策略仍然是上层的问题。

图2:所有层的加密和身份验证。

ZigBee支持各种安全特性,比如128位AES加密的软件实现或者在加入时可以预配置或获得的两个安全密钥以及支持一个信任中心。

ZigBee在[2]中引入了三种密钥:

bull;主键通常是工厂安装的,用于生成链接键。这个键只由ZigBee PRO版本支持。

bull;链接键确保应用程序层的点对点交换。

bull;网络密钥由网络层的子网络设备共享。

网络密钥用于对APS层进行加密。网络安全也应用于路由请求和路由应答消息、APS命令和ZDO命令。然而,网络加密并不适用于像Beacon这样的MAC框架。如果网络中启用了安全性,那么所有数据包都将使用网络密钥进行加密。带有NTW层加密的数据包在每一个路由上都经过加密和解密,这意味着延迟。APS安全性提供端到端安全性,使用的是仅由源和目标设备所知的APS链接键。

协调器负责选择一个网络加密密钥。这个密钥可以预先配置,也可以随机选择。此外,协调器通常作为一个信任中心运行,因此必须选择信任中心链接键。连接网络的设备必须获得网络密钥。如果连接设备有预配置的信任中心链接键,则网络密钥将被用链接密钥进行加密,否则,将未加密的网络密钥发送。为了安全性最大化,设备应该预先配置正确的链接键。

表一:已知对WSN的攻击及其对策

|

层 |

攻击 |

预防 |

检测 |

|

物理 |

干扰(DoS) |

跳频道黑名单amp;CSMA-CA |

模糊逻辑系统 |

|

碰撞 |

时隙IEEE 802.154e和CSMA-CA |

模糊逻辑系统 |

|

|

窜改 |

安全固件 |

近邻投票协议 |

|

|

初始化 |

安全元件 |

近邻投票协议 |

|

|

链路 |

供给 |

连接装置的保护 |

模糊逻辑系统 |

|

命令正确应答 |

用IEEE802.15.4e加密ACK帧 |

安全隐式抽样 |

|

|

网(络) |

选择性转发 |

安全路由算法 |

看门狗方法、使用源路由的监视 |

|

漏洞 |

信任 |

监督狗方法,模糊逻辑系统 |

|

|

西比尔 |

身份验证,更新密钥 |

集中权力 |

|

|

洪泛攻击 |

挑战 |

双向验证链路,能源监测 |

|

|

路由循环 |

适合于拓扑结构的路由算法 |

通信量分析 |

|

|

虫洞 |

认证、安全路由算法 |

使用源路由的监视,能量监视 |

|

|

应用 |

选择性转发 |

过滤传入的数据包 |

博弈论,统计方案 |

|

去同步化(作用),失调,同步破坏 |

集中时钟 |

遗传算法 |

|

|

注射 |

证明,鉴定 |

交通分析、博弈论、统计方案 |

|

|

重放 |

现代与加密 |

博弈论,统计方案 |

|

|

搜索 |

过滤传入的数据包 |

流量分析、遗传算法 |

|

|

重编程 |

加密,纠错 |

统计方案 |

C、检测机制

该调查[3]提出将IDS分类为三类:

- 基于已知攻击模式数据库的误用检测;

- 异常检测,标志着任何偏离正常行为的节点活动;

- 基于特异性的检测,通过机器学习技术或训练数据分析协议偏差。

虽然误用检测技术需要大量的内存来存储已知攻击的模式,但是基于具体的技术需要计算能力和学习能力,很少有适应于通常是WSNs真实环境的敌对和受限环境。因此,异常检测技术是目前应用最为广泛的一项完整的研究技术[4]。本文将异常检测技术分为先验知识或后验知识,并根据网络的平面或层次拓扑结构进行划分。每一种算法都试图清楚攻击的原理,并嵌入到一个受限的远程对象中。但是,为了涵盖WSN中几种攻击类型的检测,需要使用几种技术的兼容性,这在嵌入式系统领域仍然是不够的。

接下来,我们使用了应用于[5]提出的WSN攻击的本体,对每个通信层中已知的主要攻击进行分析,用来对抗它们的技术预防和检测。

预防和检测技术提出的关注安全网络的恶意攻击。但这些为有线网络设计的资源密集的IDS,更注重安全,而不是隐私问题。它们在网络上的适应能力有限,如内存、计算能力、能量或带宽。

数据集捕获和分析

本节介绍了物联网平台的实现和实验过程。

嗅探器

为了窃听ZigBee通信,我们在AVR RZ RAVEN芯片上使用killerbee框架。它提供了对ZigBee WSNs发起攻击的工具。它被设计成被动拦截帧,并对IEEE 802.15.4标准所知的安全漏洞发起主动攻击。IEEE 802.15.4e在2011[7]和2012年版本修正案[8]的实施中,修正了许多已知的安全问题,得到了充分实施。尽管有这些改进,通信的传输依旧可能被成功窃听[9]。我们证明了一个安全的ZigBee WSN的完整拓扑结构可以由一个单一的killerbee芯片在被动的监听模式下进行重构。为了实现这一目标,考虑到ZigBee标准中已知的连接、关联和数据交换协议,我们使用了一种已知的技术。

物联网平台,包括ZigBee WSN

我们的“被受者”ZigBee WSN由一个ZigBee网关组成,它在无线通信上实现,在互联网和WSN之间架起一座桥梁如图3所示。WSN在路由节点中被路由,嵌入一个XBee前端与ZigBee PRO协议。通过一个远程终端,终端用户可以通过一个环境查询感测器请求通过一个URI发送到HTTP协议:

图3:IoT平台,包括ZigBee WSN

实验的描述

我们进行了三个实验活动,它们遵循同样的过程,由ZG嵌入了一个OSGi 3,绑定到ZC上,ZR和ZED形成一个网状网络。嗅探器被放置在ZC附近,并在网络中监听无线通信,如图3所示。

一旦执行了连接和设备的关联,就会在终端用户终端上执行一个脚本,并依次访问位于WSN中的各种资源。嗅探器截取了WSN中范围内的流量,以形成包含大约3000个ieee802.15.4帧的数据集。然后用Wireshark对数据集进行分析。

在第一个实验中,为了构建一个参考方案,没有激活安全性。第二个实验是在启用安全性和在ZC中提供NTW密钥的情况下启动的。在第三个实验中,提供了NTW和链接键。

数据集分析

Wireshark是一个开源软件,它支持许多通信标准,包括IEEE。使用Wireshark 4对截取的帧进行分析。数据集分析分为以下几个步骤:第一步是识别错误帧的错误帧校验和(FCS)或MIC,并且知道帧是否被加密。第二步是提取和分组属于同一协议实例的框架,例如连接、关联、路由发现或数据交换。这是使用正则表达式在框架头中查找典型值或模式。典型值如图4所示。第三步是对由标题组成的元数据进行深

全文共9238字,剩余内容已隐藏,支付完成后下载完整资料

资料编号:[14416],资料为PDF文档或Word文档,PDF文档可免费转换为Word