英语原文共 20 页,剩余内容已隐藏,支付完成后下载完整资料

无人驾驶汽车安全:挑战和未来的研究机会

摘要: 随着自动驾驶车辆越来越受欢迎,新一代攻击者将寻求利用支撑这些车辆的技术所引入的漏洞来获得一系列动机(例如好奇心,犯罪动机,经济动机和国家赞助)。 例如,自驾车辆中的脆弱性可被利用来用于恐怖袭击,例如开车进入大规模集会地点(即使用无人驾驶车辆作为武器导致死亡或严重的身体伤害)。 该调查提供了为安全传感,定位,视觉和网络技术而开发的安全方法的分类摘要,这些技术可以配备在无人驾驶车辆中。 这些技术有可能从定制的机器学习模型中获益。 未来的研究机会也已确定。

关键词: 无驾驶车辆 安全性 自动驾驶车辆配备技术 传感和定位 视觉和网络技术

1.简介

2016年7月至6月期间,商业和非商业车辆大量涌入恐怖袭击事件。2017年8月造成100多人死亡,其中许多人死亡更多伤病。这些攻击影响了许多社区全球各地,包括西班牙的巴塞罗那,英国的伦敦,瑞典的斯德哥尔摩,德国的柏林,美国的俄亥俄州和尼斯在法国。在大多数情况下,它只携带一个驱动程序,这种攻击具有如此毁灭性的后果,不仅如此影响了直接受害者,也影响了整个社区精神。据报道,在2015年的另一个环境中机动车交通事故6,296,000起,大幅增加2014年报告了6,064,000起事故。此外,2015年期间发生了一起事故据报道共有32,166起事故致命,增加了2014年报告了30,056起致命事故。

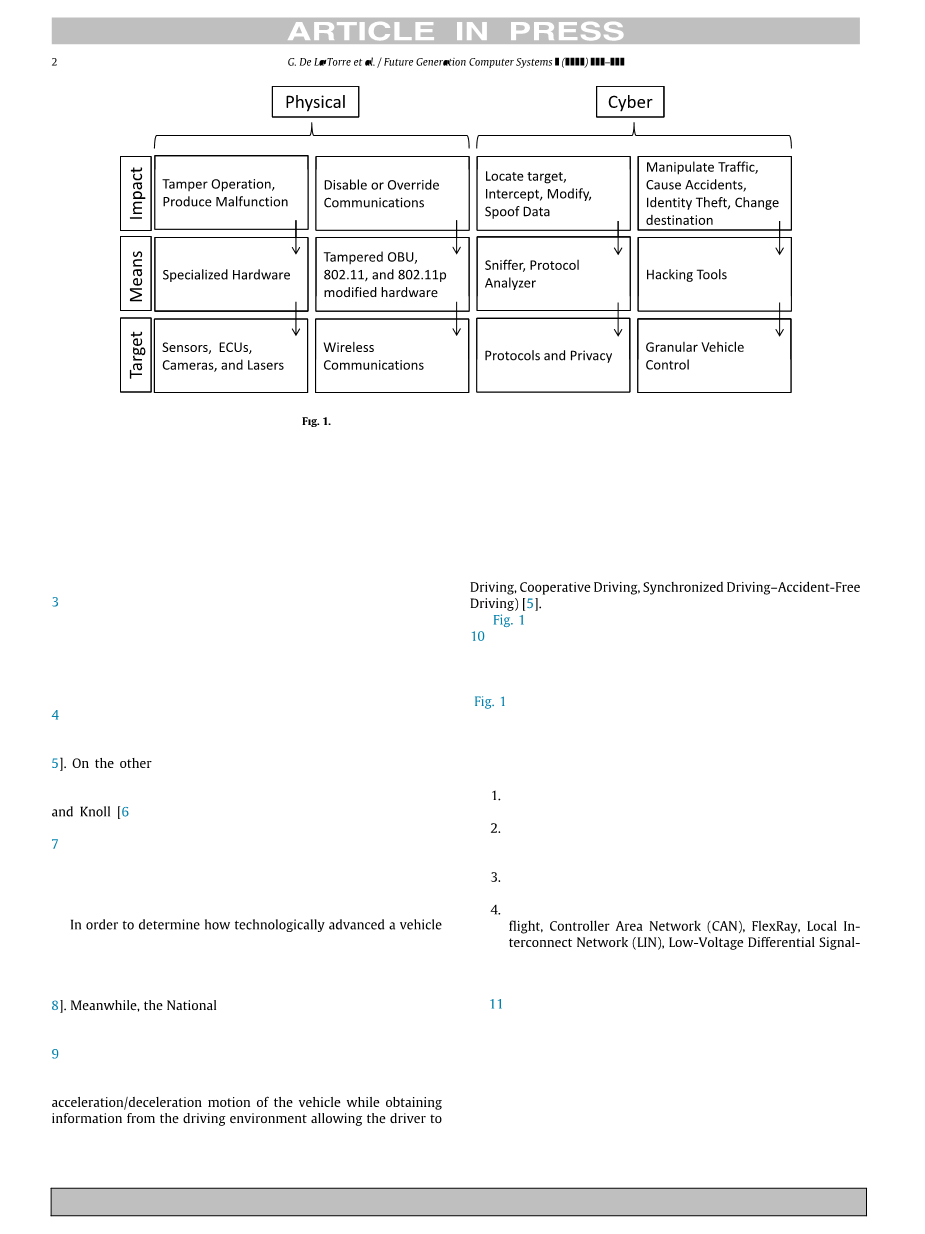

图1.自动驾驶车辆安全元件的分解。

这些统计数据可能是开发和采用自动驾驶汽车的众多动机之一,因为它们具有提高道路安全、交通安全以及防止滥用汽车作为大规模杀伤性武器的潜力。然而,在美国进行的调查发现,英国,澳大利亚的调查显示,67.8%的受访者对自动驾驶车辆的安全表示中度至高度关注,68.7%的受访者对系统的安全表示相同程度的关注,63.7%的受访者对自己的数据隐私[3]表示相同程度的关注。因此,研究团队已经开始研究和解决自动驾驶汽车不同部件中存在的潜在安全问题和漏洞,这并不令人意外。

使自动驾驶汽车成为可能的技术可以分为自动驾驶汽车和合作智能运输系统(C-ITS)(欧洲),也称为连接车辆技术(美国)[4]。C-ITS和连接车辆技术在很大程度上依赖于车辆自组网(VANETs)来传输C-ITS中的协作感知信息或连接车辆技术[5]中的基本安全信息。另一方面,自动驾驶汽车往往结合不同的技术,以达到一个理想的自治水平。例如,Zhang、Clarke和Knoll[6]将光探测和测距系统(LiDAR)与立体摄像机相结合来探测周围的车辆。此外,Gallardo等人提出了利用深度学习和张量流框架等新方法来驾驶无人驾驶汽车。然而,没有一种已开发的技术能够作为独立的产品实现完全自主。

为了确定汽车的技术先进程度,众议员罗伯特·e·拉塔向美国国会提交了《3388号法案》。该法案要求美国运输部确定最具成本效益的方法和术语,以告知消费者关于高度自动化车辆[8]的能力和限制。与此同时,美国国家公路交通安全管理局(National Highway Traffic Safety Administration)最近通过了美国汽车工程师协会(Society of Automotive Engineers)的[9]自动驾驶系统五级标准。0级是指驾驶员完全控制车辆。在第一级,车辆自动控制特定的功能。在第2级,车辆能够控制车辆的转向和加速/减速运动,同时从驾驶环境中获取信息,使驾驶员脱离对车辆的控制。在第3级,驾驶员能够控制车辆的安全关键功能,虽然驾驶员能够干预,但这不是必需的。在第4级,车辆能够控制所有的安全关键的驾驶功能,以及监控驾驶环境,但它仅限于少数驾驶场景。最后,第5级是指完全自主的系统,能够在每种场景中驾驶,并提供与人类驾驶员相同的性能级别。自动驾驶系统的这五个级别不应与VANET部署的四个阶段(即感知驾驶、感知驾驶、协作驾驶、同步驾驶无事故驾驶)相混淆。

图1中提出的概念是受到Loukas和Patrikakis[10]的启发,他们识别了万物互联的组成部分并分解了其威胁。我们重组,适应这一概念结构的基础上自动驾驶车辆的识别个人安全元素及其相应的威胁(见图1)。此外,我们将这些元素分类为网络和物理组织,我们的兴趣是识别的方法和影响当试图攻击目标车辆。我们还将自动驾驶汽车所配备的不同技术分为以下四类:

1. 传感技术:激光雷达、VLC、超声波测距仪(URD)、毫米波雷达、红外测距。

2. 定位技术:GPS和雷达(多普勒雷达测速仪、雷达巡航控制和基于雷达的障碍物探测系统)。

3.视觉技术:高清摄像机,立体视觉系统,闭路电视。

4. 车载网络:VANETrsquo;s、汽车以太网、Byteflight、控制器区域网络(CAN)、FlexRay、本地互连网络(LIN)、低压差分信令(LVDS)和面向媒体的系统传输(MOST)技术。

Reger[11]等研究人员建议,制造商在开发自动驾驶汽车时应采取按设计安全、按设计保密的方法。这些方法包括隔离不同的系统由功能不同的网络设备,提供定期更新通过15年的时间跨度,实现深度防护安全架构,以及确保接口,沟通渠道,车载网络,和ecu通过采用加密技术,id, IPS,固件更新和虚拟化技术进入汽车行业。根据Reger[11]的规定,在提供最高标准和汽车质量及可靠性的同时,应考虑采用上述所有方法。

在本文中,我们将介绍自动驾驶汽车中集成的不同技术所面临的安全挑战,以及解决这些问题的可能对策。通过检索ACM数字图书馆,IEEE Xplore, ScienceDirect,施普林格Link,谷歌Scholar,Elsevier Journal Finder和Sage Journal使用关键字,如

自动驾驶车辆入侵检测,车辆安全,车辆黑客,自动车辆安全,自动车辆攻击,ANET Challenges, VANET Security,车载通信测量,车载网络安全,车载测距,激光雷达安全,可见光通信篡改,GPS欺骗,车载雷达安全,车载网络安全,CCTV安全,立体声摄像头安全,视频安全。调查文献发表于1997年至2017年。

于我们对逐渐集成到车辆及其功能中的不同技术的观察,我们将安全观察分为四个主要组:传感、位置、视觉和网络技术。第2节和第3节分别介绍了车辆传感技术(如光探测和测距-激光雷达、可见光通信- vlc)和定位技术(如GPS)中的安全主题。第四部分介绍了视觉技术和相关的安全解决方案。在第5节中,我们将讨论车辆自组网(VANETs)的安全性。在第6节中,我们介绍了汽车工业采用的联网技术,以实现车载通信,如汽车以太网、汽车网关和全车网络拓扑结构、Byteflight、控制器区域网络(CAN)、FlexRay、本地互连网络(LIN)、低压差分信令(LVDS)和面向媒体的系统传输(MOST)。最后,我们总结并描述了一个潜在的研究议程在最后一节。

在前面提到的部分中,我们将采取进一步的步骤,不仅介绍确保车辆安全的技术,而且介绍它们的弱点和可能针对车辆部件执行的攻击。此外,我们还探讨了解决这些安全漏洞的对策、攻击载体以及检测和停止攻击的解决方案。

2. 车辆传感技术

2.1光探测与测距

光探测与测距(LiDAR)由扫描仪、专用GPS和激光组成,利用光脉冲进行遥感。这些脉冲用于测量距离,生成特定景观的三维信息,结合机载系统数据可以非常精确。发展了两种激光雷达技术,一种是利用红外激光测绘陆地的地形激光雷达,另一种是利用绿光[12]进行水下测量的水深激光雷达。

车辆上安装的多个激光雷达系统包括沃尔沃[13]的激光雷达用户Laseroptrnix, ALASCA XT [14], IBEO开发的四波束激光雷达,大众和宝马使用,以及Velodyne开发的64个检测器阵列组成的HDL-64E[15]。Felix等人的[16]解释了激光雷达系统如何被篡改,从而导致健康危害和破坏监测系统。作者描述了三种场景,在这种场景中,眼睛安全的激光发射器被炮塔外壳内的危险绿色/红外激光所取代,并将设备的目标从识别周围环境改为在红外摄像机的帮助下将激光束指向预定目标。在第一个场景中,炮塔被放置在车辆的上方,车辆的高度设置在美国一般人的[17]的范围内。借助计算机视觉和训练有素的人脸识别机器学习模型,激光束可以对准一个人的眼睛,从而造成可能不会被受影响的受害者识别的眼睛伤害,如Harris等人所说的[18]。第二种情况设想的场景与第一种情况相同,在夜间,瞳孔更大,激光会造成更多伤害。第三个场景是使用绿色激光发射器识别和破坏相机系统。

提出对策包括Tuchinda et al。[19]提出的使用windshield-laminated玻璃作为紫外线过滤器,将玻璃与塑料聚乙烯醇缩丁醛作为一个被动的低通滤波器,使用红外拒绝过滤器函数作为一个带通滤波器,和保护镜头相机,将模糊当攻击者的目标是在摄像机前梁和触发一个图像捕获确定罪魁祸首。由于行人保护更加困难,作者建议在OEM部件上建立防篡改传感器阵列外壳和独特的功能,以防止外壳造假,并使篡改元素在检查中可检测到。

etit和Shladover[4]展示了对自动化车辆的潜在网络威胁,以及对激光雷达攻击的概念验证。Hashem Eiza和Ni[20]通过使用树莓派和激光笔,展示了Petit是如何欺骗激光雷达系统的,让它检测到前面的一个虚假障碍物,这个障碍物可以被解释为一个虚假的行人或车辆。覆盆子I与一个激光指针耦合,并向其发送脉冲。光束指向装有激光雷达的自驱动车辆,距离为100米。激光雷达被欺骗,并表示虚幻的物体作为物理对象,使车辆完全停止。Petit[21]表示,与其他数据输入相关的不当行为检测系统有可能降低这种攻击的风险。

2.2可见光的沟通

可见光通信(VLC)是一种有潜力解决使用DSRC发现的问题的技术。该技术以在可见光光谱中利用调制的光辐射将信息从一个点传输到另一个点[22]而闻名。这项技术已经在Kitano等人和Kumar[24]提出的在交通灯和车辆之间传输数据的案例研究中得到了应用;此外,根据Kumar等人的[25]、Cailean等人的[26]、Cailean等人的[27]、Okada等人的[28]和Saito等人的[29],该技术已经证明可以在50米范围内提供稳定的通信。VLC可以很容易的集成到汽车的前灯和后灯上安装led,数据转换可以通过在不影响其主要照明功能的前提下调制led的高频振幅来实现。一些使用该技术的车对车(V2V)通信的例子包括Cailean等人的[30],Kim等人的[31],Yoo等人的[32],和Takai等人的[33],其中原型展示了成功的车辆之间的通信覆盖几十米。Jovicic和Richardson[34]认为,这种技术需要直接的视线(LOS)来传输数字信息。Ucar等人[22]指出,试图干扰VLC在两辆车之间传输数据的攻击者需要直接用强光来干扰目标的接收器,虽然攻击可能成功,但攻击成功将仅限于单个VLC链路。

Pathak等人[35]还指出,由于LOS要求启用VLC,攻击者试图对接收传感器发起攻击时,必须在LOS范围内执行。

3.车辆定位技术

全球定位系统(GPS)接收器是当今最常用的技术之一,与个人车辆、智能手机、航空车辆、手表、健身追踪器和太空飞行器有着显著的融合。GPS接收机可以设计两种类型的攻击,即GPS干扰和GPS欺骗。前者涉及攻击者干扰GPS波段(L1在1575.42 MHz, L2在1227.60 MHz),后者更为复杂,因为GPS欺骗涉及修改位置、速度和时间(PVT)值;Bittl等人给出了这种情况的一个例子,攻击效果扩展到VANET。

欺骗干扰技术包括伪随机噪声(PRN)编码相位和载波相位调整,以匹配目标信号[37]上的相位。有效的对策包括基于接收机自主完整性监测(RAIM)或空间处理方法;尽管如此,使用天线阵会导致复杂度增加[38,39]。

Warner和Johnston[40]通过使用GPS卫星模拟器演示了欺骗GPS信号的简单性。模拟器用于广播强度大于原始GPS信号的伪GPS信号,并向接收机提供错误的位置和/或时间信息。此外,作者提出了七个对策来检测可疑信号活动:监控绝对GPS信号强度,监测相对GPS信号强度,监控每个接收卫星信号的信号强度,监测卫星识别代码和卫星信号接收的数量,检查时间间隔,执行时间比较,并执行一个检查。

Nils等人的[41]研究了攻击者的欺骗信号执行GPS欺骗攻击所需的最小精度和卫星锁定接管的实际方面。利用民用GPS发生器,对欺骗干扰信号的相对信号功率、恒定时间偏移影响、位置偏移影响和相对时间偏移影响进行了一系列实验,验证了不同场景下欺骗干扰信号的效果。他们的研究结果表明,攻击者必须确保他对目标系统的时间偏移量小于75 ns,即距离目标22.5 m。此外,他们发现,在攻击期间执行的初始位置偏移会导致受害者报告的位置发生跳跃。因此,受害者需要考虑到这些参数,以便发现和防止这种攻击。作为对策,作者建议使用多个GPS接收器,这些接收器将交换他们的位置。然后GPS接收器可以随着时间的推移检查一个新的计算位置是否保留了它们最初估计的物理信息。在欺骗攻击下,它们保存的(或最后已知的)物理位置将通过预定义的某些错误界限。

Kerns等人的[42]提出了他们的研究结果,关于在无人机(UAV)中成功执行欺骗攻击所需的条件和攻击所需的范围。作者的结论是,欺骗器需要有一个估计误差的无人机位置和速度低于50米和10米/秒,以成功地与一个覆盖捕获目标接收机的跟踪回路。此外,他们还探索了在目标无人机上生成端口捕获控

全文共47078字,剩余内容已隐藏,支付完成后下载完整资料

资料编号:[804]