英语原文共 5 页,剩余内容已隐藏,支付完成后下载完整资料

适合体域网的一个高效的无证书远程匿名认证方案

Jingwei LIU

综合业务网络国家重点实验室, 西安电子科技大学,中国

Zonghua ZHANG

电信/电信研究所里尔1号, 法国

Rong SUN

综合业务网络国家重点实验室, 西安电子科技大学,中国

Kyung Sup KWAK

UWB无线通信研究中心, 仁荷大学, 韩国

摘要:无线体域网(WBAN)是最有前途的无线传感器技术之一,特别的是,它显著地提高了医疗服务质量。但潜在用户对隐私泄露的担忧阻碍了它的广泛应用。为了减轻这种担忧,我们提出了一个远程匿名认证协议使客户端/应用程序安全地访问体域网服务。我们的协议是基于一种新的无证书的密码学原语,可以解决体域网迫切的问题,安全性能和计算成本。我们的协议确保,即使应用程序提供商(APs)获取用户的所有会话信息,也不能恢复用户的真实身份。同时,网络管理器(NM)的密钥生成中心(PKG),可以用来防止冒充合法用户。我们从理论上验证了我们的协议在安全性能和计算复杂度方面比现有大多数方案都能达到更好的平衡。

一、引言

无线体域网(WBAN)是在1996年由T. G. Zimmerman首先提出。这种网络最初被定义为无线个人区域网络(WPAN)。体域网随后被重新定义为WBAN,取代了原有的WPAN。体域网是指距离可达3米,其中包括人体内部,周围或周围的低功率无线传感器节点,以收集医院,住宅和工作环境中各种应用的生物医学信息。

然而,考虑到WBAN独特的网络特性,我们必须重视客户端在无线移动网络中的隐私保护问题。如开放的通信环境,信号噪声和灵活的基础设施,导致防线不明确。例如,在大多数远程医疗应用中,授权的病人可以匿名共享基础医疗服务;医生只需要知道病人的生物信息,而不需要知道其他私人信息(如姓名和身份证号码)。在这些应用场景中,应该保证合法用户可以最大程度地保护其敏感信息。在不安全的通信环境中远程匿名认证方案必须保证这一点。

在2003年的举办的亚密会(ASIACRYPT )上,Al-Riyami等人[1]提出了无证书公钥密码体制(CL_ PKC)的概念,以应对基于IBS方案的基础限制和密钥托管问题。张[2]等人提出了一种高效、简单的无证书公钥签名方案,并在随机预言模型下证明了其安全性。基于素数CLS方案,还设计了许多具有特殊性质[3]-[5]的其他CLS方案。

以CL-PKC作为密码学原语,我们设计了一个专门为WBAN量身定制的无证书远程匿名认证协议。在第二章节中,我们将证明,由于CL-PKC的特性,我们的新协议也实现了匿名性。新协议使用匿名帐户索引代替WBAN客户的真实身份,这也可以防止通过验证滥用用户的应用程序。此外,远程用户只需将个人信息半委托给网络管理员,而与应用提供商之间没有信任关系,从而允许他们通过任何AP匿名访问网络服务。

二、无证书的远程匿名认证协议

考虑到无线体域网的独特的安全需求,我们提出了一个无证书的远程匿名认证方案来保护远程体域网用户的匿名性,同时保证良好的计算效率。

A、设计假设和目标

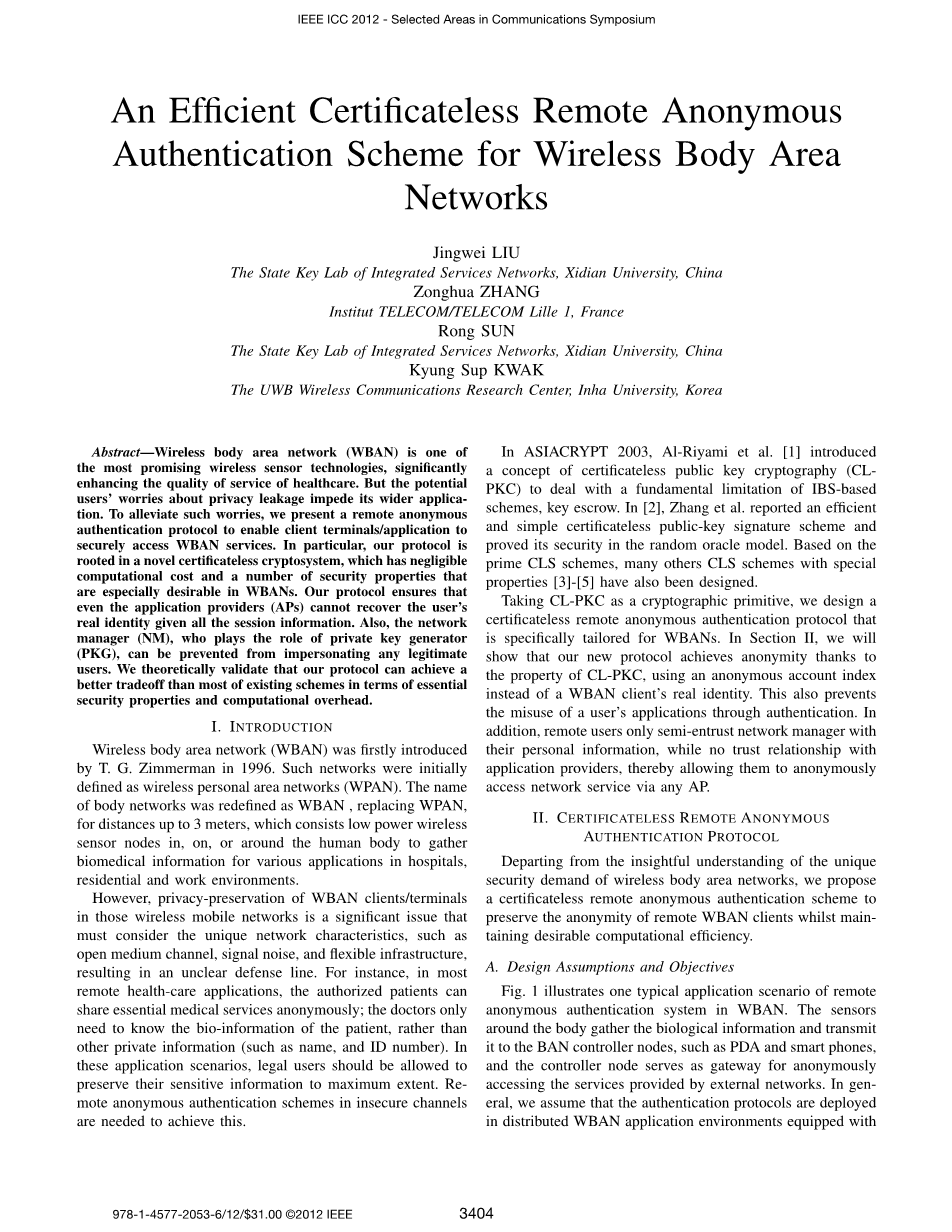

图1显示了在无线体域网中远程匿名认证系统的一个典型的应用场景。身体周围的传感器收集生物信息并将其传输到BAN控制器节点,如PDA和智能电话,控制器节点作为匿名访问外部网络提供的服务的网关。一般来说,我们假设认证协议部署在具备公钥密码学原语的分布式WBAN应用环境中。这允许存在一些权限机制,例如证书颁发机构(CA),可以非正常地生成和证明密码密钥。此外,我们假设匿名是一个必要的财产和服务的需求。 最后,我们假设存在活跃的对手试图通过恢复或滥用WBAN客户端的真实身份来颠覆匿名认证系统。

在假设的基础上,并且考虑到无线体域网中的特点,我们设计了这样一个认证方案,可以做到以下几点,

(1)无论具体的运营环境和WBAN网络基础设施如何,都可以实现匿名。

(2)不止一次为WBAN客户端提供服务。

(3)以可忽略的计算成本进行操作

我们的协议涉及体域网中三个实体。他们之间的工作流程如图2所示,它具有以下的各自的功能:

(1)发出请求的WBAN客户端:共享AP提供的服务

(2)离线网络管理器(NM):管理整个网络和权限。

(3)请求的应用程序提供商(AP):在网络中提供服务。

特别的是,由于该无证书远程匿名认证协议是基于CL-PKC的,因此我们不要求NM是强大的可信第三方(TTP)。 NM只生成合法客户端的一半私钥。 它可能会损害这条信息。 幸运的是,如果没有用户私钥的另一半,它仍然无法模拟任何WBAN客户端,我们协议中提出的NM的应用更贴近现实世界,例如管理招生系统的商业组织,注册用户可以通过各种AP进行认证。

图1 WBAN在医疗保健方面的应用场景

图2 无证书匿名认证协议的工作流程

B.匿名认证协议

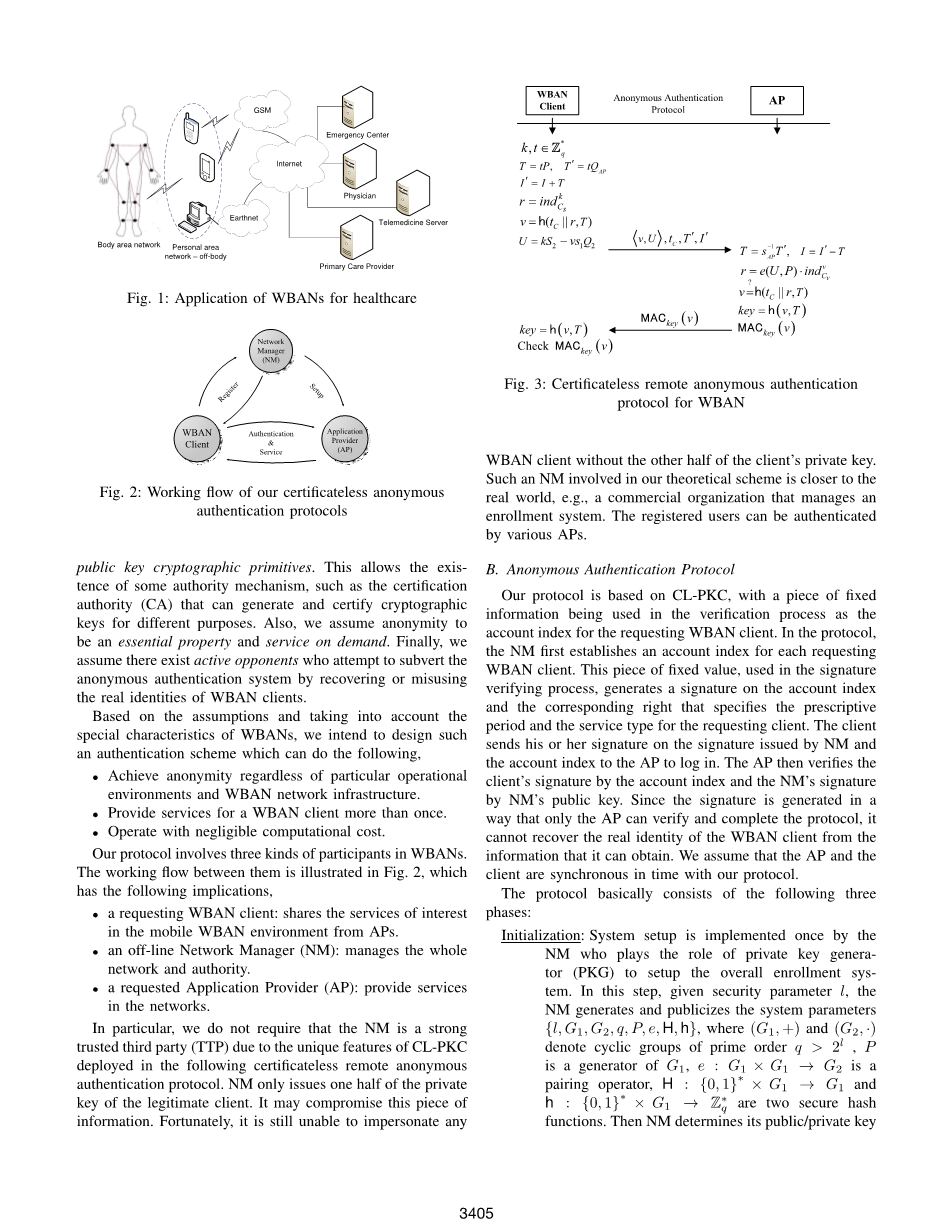

我们的协议是基于CL-PKC的,在验证过程中用一条固定信息作为请求WBAN客户端的帐户索引。在该协议中,NM首先为每个请求的WBAN客户端建立一个帐号索引。 签名验证过程中使用的这一固定值会在帐户索引和相应的权限上生成签名,该权限指定请求客户端的规定期限和服务类型。客户端通过网管签发的签名和账号索引向AP登录,AP通过账号索引验证客户端的签名,并通过NM的公钥验证客户端的签名。由于签名是以只能通过AP验证和完成协议的方式生成的,因此无法从其可获取的信息中恢复WBAN客户端的真实身份。 我们假设AP和客户端在时间上与我们的协议同步。

该协议基本上由以下三个阶段组成:

Initialization:NM一次性完成整个协议的系统参数设置。

定义G1和G2分别是阶为q的循环加法群和乘法群,其中l为安全参数。P为G1群中的一个生成元,为一个配对操作,并且满足双线性和非退化性。PKG生成两个安全哈希函数和,在阶为q的整数群中选择一个随机数作为他的私钥,同时也作为主密钥,并且计算

作为系统公钥,PKG推作为系统参数,是私密的。

Registration:

1.用户在阶为q的整数群中选择一个随机数作为他的私钥,得到公钥。然

后用户将自己的身份和密码发送给PKG。PKG收到消息后,在阶为q的整数群中选择一个随机数k并且为用户计算用户索引和签名,然后验证等式是否成立,成立则用户存储该消息,不成立则无法注册。同时将消息返回给用户,注册信息 返回给AP以供查询和存储。其中,表示用户在系统中的唯一身份标识,Right代表网络管理员可以提供给用户的信息类型。

2.AP将身份信息发送给KGC,KGC为其计算部分私钥,其中。接下来服务提供商会验证等式是否成立。不成立则表示服务提供商放弃注册,成立的话,AP就在阶为q的整数群中选择一个随机数做为秘密值,并计算出自己的私钥和公钥。

Authentication:

注册后,用户可以获得签名,并通过其身份和密码验证有效性。 当需要获取相关信息时,用户应该执行以下步骤向AP证明自己。

- 在阶为q的整数群中选择一个随机数t并计算。

- 计算,其中为当前时间。

- 向AP发送一个消息请求。

在接收到请求消息之后,AP首先检查时间戳的有效性,然后用用户的索引搜索其数据库并且验证等式。如果等式成立,说明用户是合法的。服务提供商会进行接下来的操作。

- 计算。

- 计算签名。

- 计算会话密钥。

- 计算消息认证码

- AP将发送给用户

当接收到响应消息时,用户计算并验证方程是否成立。如果成立用户会接着计算会话密钥并检查消息认证码的完整性。验证成功则建立双方通信连接,验证失败用户则退出当前会话。图3描述了匿名认证阶段的消息流。

图3 WBAN的无证书远程匿名认证协议

三、安全分析

我们提出的方案,NM只生成私钥的一部分。 因此,虽然NM扮演着PKG的角色,但NM不能随意冒充客户。此属性使NM更适用于真实的WBAN网络应用场景。接下来,我们将根据七个基本安全属性来检查所提出的认证协议

属性1:匿名场景1

除了NM,无论谁提供离线TTP服务来产生私钥,都无法把账户索引与远程无线体域网中对应客户的真实身份联系起来。即使AP也无法从会话信息中知道提供服务的是谁。NM是唯一知道用户索引与真实身份之间关系的人。

如第二章所述,NM为每个客户端使用单向运算e(Q2,Q1)作为他/她的账户索引生成,所以包括AP在内的任何人都无法从恢复lt; Q2,Q1gt;对 ,其中。 即使攻击者获得了所有会话信息,他仍然无法计算出客户端的真实身份。

属性2:匿名场景2

除了AP,没有谁能够将WBAN客户端的两个不同的现有会话关联到相同的身份。 NM无法知道谁正在登录AP进行服务,因为NM无法从现有会话信息中恢复帐户索引,即使它知道帐户索引与真实身份之间的关系。

正如在第二节中指定的那样,会话信息包括。因此,只有AP可以从以其私钥恢复,然后从恢复。

属性3:匿名场景3

没有人,包括NM,AP和其他攻击者,是能够绕过NM和AP之间的关联,直接将现有会话与用户的真实信息联系起来。

从以上两个属性,我们可以得出新提出的协议:尽管NM知道账户索引和真实身份之间的关系,也不能从中获得。AP可以检索,但不能将账户索引与相应的真实身份相关联。

属性4:密钥托管问题

所提议的协议是基于CL-PKC的,可以解决一般的基于ID的签名方案中固有的密钥托管问题。这个属性很容易证明。

属性5:相互认证

在该方案中,只有被请求的AP可以通过检查客户端的签名lt;v,Ugt;来认证访问客户端。因为与T相关,只能由AP恢复。

客户端通过比较接收到的和自己计算的结果来认证AP,因为AP是唯一可以从T中恢复T然后计算和。 如果客户端接收到正确的,则该客户端希望访问服务的AP是正确的。这里这个值完全取决于时间标记和随机数。

属性6:会话密钥建立

客户端C检查来验证AP并同意会话密钥。如果值正确,请求的AP生成正确的密钥,恢复后的T密钥仅由C和AP共享。 即使他们窃听了所有会话信息,对手也不能推断出密钥。

属性7:不可否认性

在成功访问之后,客户机C不能否认他/她通过AP访问了医疗服务,因为C是唯一的签名者,可以生成lt;v,Ugt;的合法签名对。甚至NM也无法模拟C去生成一个合法的签名基于CLS协议。

比较总结

我们仔细选择了一些现有的方案进行比较分析,以突出我们提出的认证协议所保留的属性,结果总结在表1中。我们在这些方案内讨论了上述七种安全属性(在表中表示为Px),其中包括三个匿名性(P1-P3)和其他四个安全属性。 在前六个方案中,认证协议没有实现匿名性。 [12]中的方案只实现了三个匿名场景中的一个场景。 在[13]中,只满足两个匿名场景,并且只有在特殊条件下才能实现相互认证属性。[14]中的方案确实满足三个匿名场景,但它只提供单向认证,并且没有实现P4,P6和P7的属性。 从表1我们可以得出结论,新方案实现了匿名性以达到更高的安全级别。

表1 安全性能比较

|

|

P1 |

P2 |

P3 |

P4 |

P5 |

P6 |

P7 |

|

HP[6] |

|

|

|

|

双向认证 |

★ |

★ |

|

YMW[7] |

|

|

|

|

单向认证 |

|

★ |

|

AME[8] |

|

|

|

|

双向认证 |

|

★ |

|

CHLS[9] |

lt;

剩余内容已隐藏,支付完成后下载完整资料 资料编号:[22629],资料为PDF文档或Word文档,PDF文档可免费转换为Word |